Dockerが米国標準技術研究所による暗号モジュールのセキュリティ要件FIPS140-2の認定を受けました #docker

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

このたび、Docker EEの暗号ライブラリが晴れて米国標準技術研究所(NIST)のFIPS 140-2の認定を受けました(承認番号3304)。このNISTによる認定は暗号モジュールの承認として業界に広く認められているものです。これは情報セキュリティの根本的な機密性、全体の整合性、そして優れた可用性などの目的をより高いレベルで達成している証明であり、これによってより多くの企業ユーザにアプリケーションを実行するための検証済みの安全なプラットフォームをお届けすることが可能となるでしょう。連邦情報セキュリティマネジメント法(FISMA)をはじめとし、HIPAAやPCIなどの技術的なフレームワークの規定に要求されるように、FIPS 140-2はミッションクリティカルなシステム内の繊細で機密性の高い情報を守るための重要な検証メカニズムです。

以前のブログ記事でもお伝えした通り、 エンタープライズ版Docker Engineの18.03およびそれ以降のバージョンで、今回認定を受けた暗号モジュールを有しています。このモジュールはFIPS 140-2レベル1の認定を受けています。正式なDocker EEの暗号ライブラリのSecurity Policyは、このモジュールがサポートしているエンタープライズ版Docker Engine固有の、次のセキュリティ機能を呼び出します:

- IDハッシュ

- Swarm Modeの分散型データストアおよびRaftログ (DockerシークレットとDockerの設定を安全に保管)

- Swarm Modeのオーバーレイネットワーク (コントロールプレーンのみ)

- Swarm Modeの相互TLSの実装

- DockerデーモンソケットのTLSバインディング

エンタープライズ版Docker Engineの運用においてFIPSモードを有効にすることは簡単です。基礎となるホストOSでFIPSモードをオンにし、(もしすでに起動してある場合は)エンタープライズ版Docker Engineを再起動します。エンタープライズ版Docker EngineのFIPSモードは、 コマンドの頭に環境変数DOCKER_FIPS=1を挿入することでも有効にできます。さらにFIPSモードはDocker EEの次回リリース版でご利用可能となります。つまりアプリケーションクラスタに加え、管理やレジストリサービスのための安全な基盤をご提供できるということです。

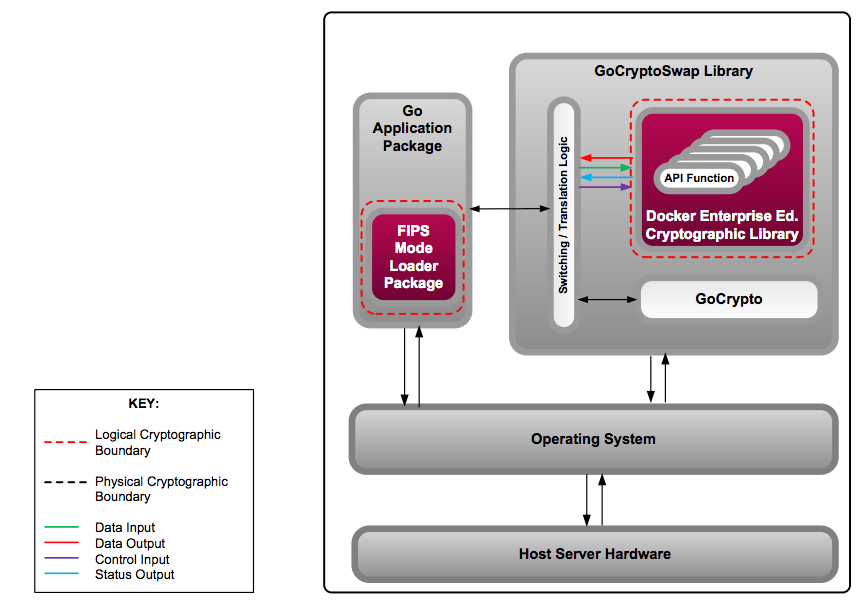

その仕組みは次の図のように、FIPSモードが有効となった時点でエンタープライズ版Docker Engineがプロプライエタリな切り替えライブラリを活用し、機能に使用していた暗号モジュールを交換するものです。

DockerではこのFIPS 140-2の認定を受けた暗号モジュールをDocker EEコンテナプラットフォームの他の部分にも組み込む作業を引き続き行っているので、更新情報を楽しみにしていてください。

その他のリソース

- 認証とセキュリティポリシーの公式な検証を確認する

- 行政におけるDockerおよびDocker EEをもっと学ぶ

- ウェビナー FIPS Certified Containerizationにサインアップする