Aqua CSP がARO(Red Hat OpenShift on Azure)に選択されました #Aqua #セキュリティ #コンテナ #OpenShift #Azure #kubernetes

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2020年3月12日に公開された「 https://blog.aquasec.com/azure-openshift-security 」の日本語翻訳です。

Aqua CSP がARO(Red Hat OpenShift on Azure)に選択されました

安全で成熟した Kubernetes プラットフォームの力を活用し、開発チームの生産性を高めかつコストを削減するといった理由から、Red Hat OpenShift を利用する組織が多くいます。これらの目標を達成するために、企業は Red Hat OpenShift をオンプレミスで展開しています。これにはインフラと環境を管理するためのリソースの割り当てが必要です。組織がクラウドネイティブアプリケーション開発に専念できるリソースを解放するために、Microsoft は Red Hat と提携して Azure Red Hat OpenShift(ARO)の提供を開始しました。AROは、Microsoft のパブリッククラウドインフラストラクチャである Azure 上の Red Hat OpenShift プラットフォームの完全に管理されたサービスです。

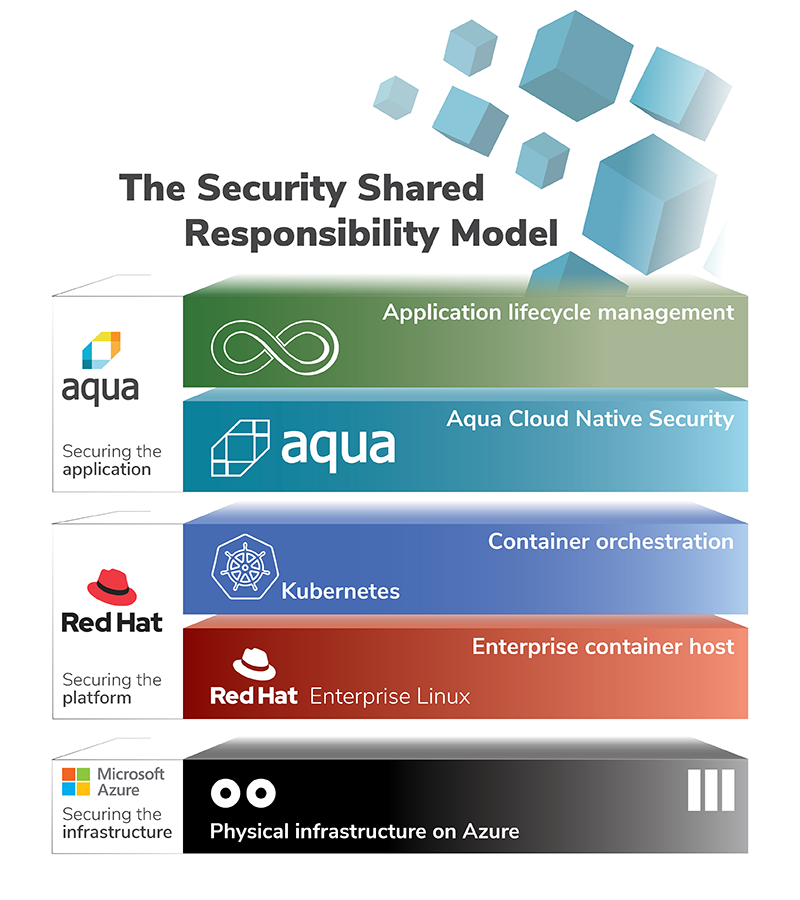

Microsoft と Red Hat は Aqua Cloud-Native Security Platform(CSP)を提供して、専用の Azure Red Hat OpenShift 環境の開発から実行までのクラウドネイティブアプリケーションのライフサイクルを保護します。

組織が DX 化に乗り出し、最新の DevOps プラクティスを採用するにつれて、クラウドでビジネスクリティカルなアプリケーションを実行することが複雑なビジネスの課題を生むことを多くの人が発見しています。パブリッククラウドの採用率が飛躍的に増加することに比例して、企業はパブリッククラウドが提供するサービスをますます使用している傾向にあります。Microsoft Azure はパブリッククラウドの1つであり、企業のアプリケーションをホストし、ネットワークと物理的なインフラを管理することから解放します。

多くの組織はクラウド内の高度に分散したアプリケーション、特に Kubernetes などのコンテナオーケストレーションプラットフォームで実行されているクラウドネイティブアプリケーションをどのように開発・デプロイ・管理すべきかといったスキルと専門知識に課題を抱いています。

このような課題から、最新の DevOps プラクティスの採用を簡素化・自動化・迅速化・運用コストを削減するために、Kubernetes が提供する利点を活用できるマネージド Kubernetes を利用する組織もあります。

Azure Red Hat OpenShift プラットフォームは2つの最善のソリューションを統合して、安全なインフラストラクチャとコンテナオーケストレーションプラットフォームを提供します。Azure Red Hat OpenShift プラットフォームにより、組織がビジネスに不可欠なアプリケーションをクラウドに簡単に移行できます。組織はアプリケーション開発ライフサイクルへ自由に注力することが可能となり、アプリケーションをこれまでになく迅速にデプロイできます。

自己責任:ARO環境におけるアプリケーションセキュリティの管理

AROは、クラウドネイティブスタックのすべてのレベルでセキュリティを強化する高度に保護されたプラットフォームです。しかし、セキュリティ共有責任モデルではアプリケーションセキュリティの管理は顧客の責任範囲内としています。ARO に展開するアプリケーションの脆弱性管理・コンプライアンス・ランタイムセキュリティに対処する必要があります。

解決策:Aqua Cloud Native Security Platform

今日の市場で最も成熟しているクラウドネイティブセキュリティプラットフォームである Aqua CSP をご利用ください。Aqua CSP は ARO 上のアプリケーションを保護するための重要なセキュリティコントロールを追加することにより、強化された ARO プラットフォーム、セキュリティフレームワークをさらに強化します。

Aqua CSP が提供するコアセキュリティ機能は次のとおりです。

- CI/CD パイプライン内でマルウェア・シークレット・脆弱性等のイメージスキャンが可能です。Aqua CSP はJenkins・GoCD・Azure DevOps・GitLab などの CI/CD ツールと連携可能です。

- Red Hat Quay・ACR(Microsoft Container Registry)・JFrog・Artifactory・Harbour 等のレジストリと連携可能です。

- 承認されたイメージのみをクラスタで実行することを許可する Image Assurance Policy が利用できます。

- リスクと脆弱性の定期イメージスキャンが可能です。

- コンテナイメージとの比較差分によるコンテナ環境の変更の検出と防止により、不変性の確保が可能です。

- コンテナイメージを実行するための動作のホワイトリストが設定可能です。

- コンテナファイアウォールによりネットワーク接続を検出し、コンテナ・function・VM 間のネットワークを自動的にホワイトリスト化可能です。

- ランタイムにおける自動検出およびコンテナ内の脆弱なコンポーネントを利用したアクセスのブロックが可能です。

開発パイプラインにおけるセキュリティの合理化

セキュリティは無視できない大事な要件の1つですが、アプリケーションのライフサイクルの阻害要因になることがあります。Aqua CSP は開発とアプリを展開するパイプラインの中にセキュリティチェックを自動化し、開発速度に影響を与えることなくプロセスを完全に保護します。Aqua CSP は脆弱性のイメージをスキャンする自動セキュリティコントロールを統合し、要件を満たさないアプリがレジストリおよびランタイム環境に到達するのを防ぎます。Aqua CSP はクラスタで実行できるイメージを制御するため、セキュリティ問題のあるコンテナイメージが実稼働環境で実行されるのを防ぎます。Aqua CSP は ARO プラットフォームにおいてシームレスに利用できます。

ARO環境におけるセキュリティツールとして、Red HatとMicrosoftはAqua CSPを選びました

ARO 環境に効果的なセキュリティフレームワークを実装するには、エージェントを展開してプラットフォームで実行されているすべてのアプリケーションのポリシーを監視および実施する必要があります。ARO の強化された構成により、特権コンテナはデフォルトでクラスタ内での実行がブロックされます。

ランタイムコンテナスキャンを許可し、セキュリティポリシーと制御を実施するために、Red Hat と Microsoft は Enforcer と呼ばれる Aqua CSP コンテナを特権コンテナとして実行できるように Aqua CSP のみをホワイトリストに登録しました。Aqua Enforcer をホワイトリストに登録することにより、ARO 環境は Aqua CSP によってコンテナネットワークをきめ細かく可視化できるようにするとともに、セキュリティポリシーを実装し、ARO 環境で実行されるワークロードを保護するために必要な機能を提供することができます。