クラウドネイティブの脅威レポート:どのくらいの速度で攻撃されるのか #aqua #コンテナ #セキュリティ #レポート

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年6月24日に公開された「 Cloud Native Threat Report: How Quickly Will You Be Attacked? 」の日本語翻訳です。

クラウドネイティブの脅威レポート:どのくらいの速度で攻撃されるのか

クラウドネイティブの脅威の状況は急速に進化しており、脆弱なターゲットの 50% がわずか 1時間以内 に攻撃を受けています。攻撃者は、より洗練された標的型攻撃を仕掛けるために常に技術を進歩させており、企業もまた自らを危険にさらしています。Aqua の「Aqua’s 2021 Cloud Native Threat Report」は、実際に観測された攻撃を分析し、コンテナのサプライチェーンとインフラに対する脅威の状況の主要なトレンドを明らかにしています。

クラウドネイティブを狙った攻撃が増加

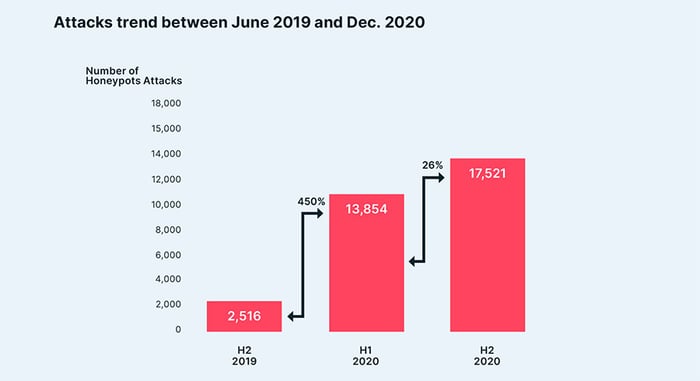

コンテナ環境への攻撃は増加の一途をたどっており、その背後には組織化された資金力のあるチームが存在することを示しています。Aqua 社の調査チームである Nautilus は、6ヶ月間で 17,358 件のハニーポットへの攻撃を発見し、わずか6ヶ月前と比較して 26% の増加を記録しました。

CI/CDパイプラインのセキュリティはより注意が必要

攻撃者がクラウドネイティブ環境を攻撃するための新たな手法を模索するにつれ、サプライチェーンや CI/CD パイプラインが攻撃対象となるケースが増えてきました。私たちは、GitHub、Docker Hub、Travis CI、Circle CI に対する大規模な攻撃を確認しました。この攻撃では、イメージの自動構築プロセス中にクリプトマイニングを実行することに成功しました。

なぜ自動ビルドプロセスを悪用することがサイバー犯罪者にとって魅力的なのでしょうか。サプライチェーンの構成要素を攻撃することで、より多くの組織を一度に感染させ、悪意のあるコードを広く普及させることが可能になります。さらに、CI/CD パイプライン内のビルドプロセスを保護するために設計されたセキュリティツールの導入は、ほとんどの組織ではまだかなり限られており、ほとんどの場合で CI ビルド中の攻撃を隠ぺいすることに成功するでしょう。

わずかな設定ミスでも攻撃を受ける可能性がある

攻撃者はその技術をより早く進化させ、脆弱なターゲットを素早く見つけ出します。設定ミスがある Docker API の 50% は、セットアップ後わずか 56分 でボットネットによる攻撃を受けています。このことは、クラウドの設定ミスをタイムリーに検出/修正したり、導入前に防いだりすることが、いかに重要であるかを改めて浮き彫りにしています。

攻撃はますます巧妙化

攻撃者は検知を回避し、より大きな影響を与える攻撃の成功率を高めるために、回避技術や難読化技術の使用を拡大しています。その目的を達成するために、ペイロードを詰め込んだり、マルウェアをメモリから直接実行したり、ルートキットを使用したりしています。

敵はより凶悪な目的のために攻撃を続ける

クリプトマイニングは、依然として攻撃の最も一般的な目的であり、悪意のあるコンテナイメージの 90% 以上がリソースハイジャックを実行しています。しかし、新たな目的も登場しています。バックドアの設置、マルウェアの配備、クレデンシャルの窃盗など、より凶悪な目的をちらつかせる攻撃が多く見られました。例えば、分析した攻撃の 40% 以上が、ホスト上にバックドアを作ることを目的としていました。

このように、攻撃者は攻撃によって得られる利益を最大化しようとしています。短期的な利益としてはクリプトマイニングを行い、そして長期的な目標は、環境へのバックドアを獲得し、被害者の環境やネットワークへのさらなるアクセスを達成することです。

調査結果の詳細については、「Cloud Native Threat Report: Attacks in the Wild on Container Infrastructure」をご覧ください。

コンテナのサプライチェーンとインフラを攻撃から守る

クラウドネイティブ環境で拡大し続ける脅威の状況を理解することは、これらの環境を保護するための効率的なセキュリティ戦略を構築するための第一歩です。新たな巧妙な攻撃が出現するにつれ、企業にとってはアプリケーションのライフサイクル全体に適用される包括的なセキュリティを導入することが、これまで以上に重要になっています。