Kubernetesにおけるリスクと脅威をMITRE ATT&CKフレームワークにマッピング #aqua #コンテナ #セキュリティ #k8s

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年6月3日に公開された「 Mapping Risks and Threats in Kubernetes to the MITRE ATT&CK Framework 」の日本語翻訳です。

Kubernetesにおけるリスクと脅威をMITRE ATT&CKフレームワークにマッピング

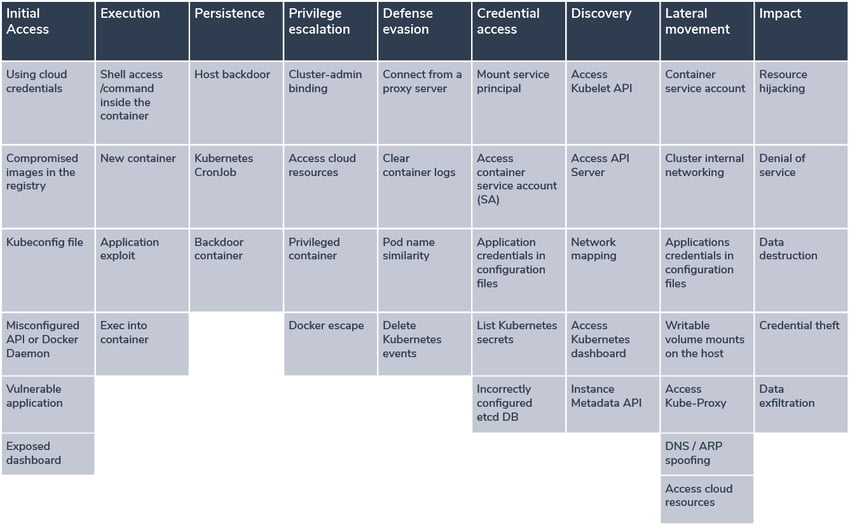

4月に MITRE はコンテナ技術を標的とした敵対的技術を網羅した ATT&CK マトリックスを発表しました。Aqua 社では、ナレッジを共有し、マトリクスの改良と拡張を支援することで、この取り組みをサポートできたことを誇りに思っています。Kubernetes のリスクについては、マイクロソフトが Azure ベースの環境用のフレームワーク(AKS)を作成しましたが、バニラ Kubernetes についてはどうでしょうか。私たちは、Aqua の研究者が実際の攻撃で観察したテクニックを取り入れ、MITRE ATT&CK フレームワークにマッピングした Kubernetes 専用の脅威マトリックスを独自に開発しました。

この包括的なツールは、セキュリティチームが Kubernetes ベースの環境を悪用するために攻撃者が使用する様々な戦術や技術をよりよく理解するのに役立つだけでなく、それらに対するより効果的な防御方法を開発するためのベースとなります。

進化する脅威の状況

Kubernetes の導入が進むにつれ、攻撃対象が大幅に拡大し、悪意ある人間がクラウドネイティブスタックの脆弱性を見つけて悪用することが可能性が高まります。Kubernetes の複雑さと適切なセキュリティ管理の欠如により、Kubernetes クラスタとそこにホストされているコンテナを標的とした攻撃は、組織にとって真のリスクとなっています。昨年、Aqua 社のサイバーセキュリティ研究チーム Nautilus は、Kubernetes クラスタを攻撃するために作られた新型のコンテナイメージを発見しました。

脅威の状況は急速に進化しており、Kubernetes におけるセキュリティリスクと主要な攻撃ベクトルを理解することが重要です。

Kubernetesにおける脅威のマッピング

MITRE ATT&CK フレームワークは、攻撃者が環境に侵入して攻撃するために使用する戦術と技術の詳細なナレッジベースです。以下の表は、MITRE ATT&CK カテゴリに沿った Kubernetes 環境のセキュリティを確保するための重要な要素について、SecOps および InfoSec の専門家向けのガイドとなっています。このフレームワークは、組織が環境の攻撃対象を理解し、それらのリスクに対処するための適切な検出や軽減するために役立ちます。

このマトリックスでは、攻撃者が Kubernetes 環境を標的にする際に使用する戦術や技術について説明しています。これらの手法は、認証情報や機密情報へのアクセス、クリプトマイニング、その他の方法での攻撃など、さまざまな目標を達成するために活用できます。

ここでは、一般的な手法について詳しく見ていきましょう。

Initial Access(初期アクセス)

kubeconfig ファイルの不正使用:このファイルには、クラスタの構成情報や認証情報が含まれているため、Kubernetes では一般的な攻撃ベクトルとなっています。悪意のある攻撃者が侵害されたクライアント経由でこのファイルにアクセスできれば、クラスタ全体へのアクセスが可能になります。

Defense Evasion(防衛回避)

Pod名の類似性:これは、攻撃者が Kubernetes のマスターコンポーネント名に類似した名称を利用して、悪意のある Pod を作成し、ランダムな接尾辞を使ってクラスタ内に隠すという巧妙な手法です。そして、この Pod を使って悪意のあるコードを実行したり、追加のリソースにアクセスしたりします。

Credential Access(ID情報へのアクセス)

Kubernetes の Secret リソースを一覧表示:これらのリソースは Kubernetes に固有のもので、API を介してアクセス可能な認証情報を格納しています。攻撃者は、クラスタ内の設定ミスや弱点を利用して Kubernetes API サーバにアクセスし、Secrets オブジェクトから貴重な情報を取得できます。

Lateral Movement(横方向の動き)1

クラスタ内部のネットワーク:デフォルトでは、Kubernetes クラスタ内の Pod 間のネットワーク制限はありません。万が一、攻撃者が他の稼働中の Pod やアプリケーションと通信可能な単一の Pod にアクセスした場合、攻撃者はクラスタ内で横方向に移動できます。

Lateral Movement(横方向の動き)2

書き込み可能なボリュームをホストにマウント:このテクニックは、コンテナの動作方法を悪用したもので、hostPath ボリュームがファイルやディレクトリをコンテナにマウントすることで、攻撃者はホスト上での 永続性 を実現できます。

まとめ

毎月のように新たな脅威が明るみに出る中、Aqua のサイバーセキュリティ研究チーム Nautilusは、クラウドネイティブスタックに完全に焦点を当てた脅威調査を行い、コンテナ、Kubernetes、サーバーレス Function、パブリッククラウドインフラを標的とした新たな脆弱性、脅威、攻撃を発見しています。これにより、拡大し続けるクラウドネイティブテクノロジーの脅威に効率的に対処するための新しいセキュリティ手法やツールを常に開発しています。

クラウドネイティブスタック全体に特化した Kubernetes の脅威マトリクスをより包括的に把握することで、組織は敵の戦術や技術を包括的に理解し、強固な防御戦略を実装することで、最終的には Kubernetes アプリケーションのセキュリティ状態を向上させることができます。