CVE-2021-45046:Log4j のセキュリティ脆弱性 (2件目) が発見 #aqua #セキュリティ #脆弱性 #java #CVE202145046 #log4j

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年12月15日に公開された「 CVE-2021-45046: Second Log4j Security Vulnerability Discovered 」の日本語翻訳です。

CVE-2021-45046:Log4j のセキュリティ脆弱性 (2件目) が発見

多くの組織が前回の Log4j CVE の発見と緩和プロセスに対処している中、同プロジェクトは、Log4j 2.15.0 の不完全な修正により、別の脆弱性 CVE-2021-45046 が発見されたことを発表しています。これを受けて、元の問題の原因であった JNDI 機能をデフォルトで無効にする Log4j の新バージョン(2.16.0)がリリースされました。

リスク軽減が不完全

最初の脆弱性が公表されて以来、パッチがすぐに適用できない場合の緩和策が数多く提案されています。しかし、このような緩和策がいち早く提示されても、その後の調査によって、当初考えられていたほど強固なものではないことが明らかになることがあります。

例えば、当初この問題を緩和すると考えられていた、Java を起動する際に formatMsgNoLookups=true を設定する、または環境変数として LOG4J_FORMAT_MSG_NO_LOOKUPS=true を設定するというものが挙げられます。

最近の調査では、これらの緩和策を施しても、古いバージョンの Log4j には、リモートコード実行の脆弱性がある可能性があると結論付けられています。

CVE-2021-45046 で指摘された追加のリスクは、Log4j 2.15.0 が使用されているときに発生する可能性のある DoS 攻撃です。これは、一般的にリモートコード実行よりも深刻ではないと考えられていすが、企業にとって最も安全な選択肢は、Log4j を最新バージョンにアップグレードすることに変わりはありません。

Aquaにできること

オリジナルの Log4j の問題に対してAquaが公開した検出および緩和策は、Log4j 2.15.0 で発生する問題にも同様に適用されます。

Trivyを使って脆弱なソフトウェアライブラリを検出

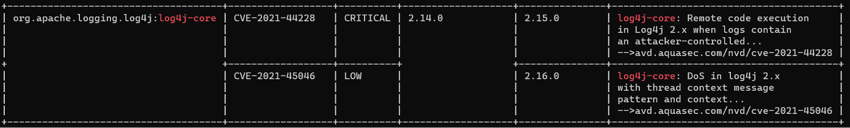

Aqua のオープンソーススキャナーツール Trivy は、オリジナルの Log4j の問題(CVE-2021-44228)と今回の新しい問題の両方を検出できます。既知の脆弱な Log4j のバージョンを持つコンテナイメージをスキャンすると、次のような出力が得られます。

まとめ

Log4j の脆弱性は、ここ最近で最大のセキュリティ問題の1つとなっています。攻撃側と防御側の両方がこの問題に注目している今、さらなる情報や潜在的な脆弱性が発見される可能性があります。

当面の対応として、企業はこの種のリスクをどうやって戦略的に管理するか、慎重に検討する必要があります。ソフトウェアのバージョン検出の改善やソフトウェアサプライチェーンセキュリティツールの利用は、短期的な軽減策を提供できる「深層防護」のセキュリティ対策の好例です。これらのツールを使用することで、IT 部門は安全かつ管理された方法で、ソフトウェアシステムの包括的なパッチ適用とテストを調整するために必要な時間を確保できます。