Aqua CSPがVMに対するセキュリティ機能を強化 #AquaSecurity #DevSecOps #Security #Container #VM #PCIDSS

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2019年10月30日に公開された「Cloud VM Security with Aqua CSP」の日本語翻訳です。

Aqua CSPを使用したクラウドVMセキュリティ

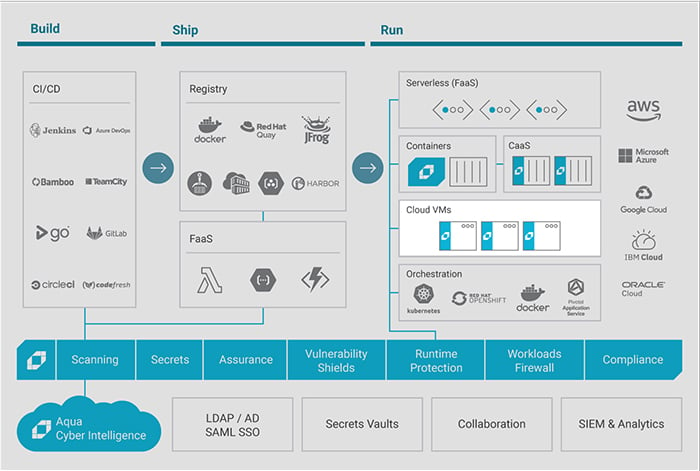

我々は、コンテナワークロードを実行していないVMに対する「Cloud VM protection」機能を追加することで、Cloud Native Security Platform(CSP)を強化しました。Aqua はLinux VMとWindows VMの両方で、すべてのワークロードの種類(VM、コンテナ、サーバーレス機能)においてフルスタックのセキュリティソリューションを提供するようになりました。

クラウドVMは多くの場合最小限のOSを使用し、厳密に自動化された構成に準拠する標準化されたイミュータブルなインフラストラクチャです。コンテナと同様に、クラウドVMは、プロビジョニング、構成管理、およびアプリケーション展開のための自動化されたテンプレートとプロセスを使用して管理されます。Aquaは、このような要素をクラウドワークロードに適した軽量ソリューションに置き換えました。

物理サーバおよびVM用の従来のホストベースのセキュリティソリューションは、クラウド時代にもはや関係のない多くの機能を実行する複雑なエージェントを使用します。 Aquaは、こうした要素を、クラウドワークロードに適した軽量なソリューションに置き換えました。これにより、管理が容易になり、クラウドリソースへの負担が軽減されます。新しいCloud VM Protectionにより、Aquaはクラウド環境でVMを保護するための一連のセキュリティおよびコンプライアンス制御を導入し、VM上で実行されるコンテナ化されたアプリケーションも提供します。これら新機能は現在Aquaプラットフォームの一部であり、フルスタックのセキュリティとコンプライアンスを管理するために活用できます。

クラウドVMの新しいコントロールには、File Integrity Monitoring、Network Discovery and Micro-Segmentation、Vulnerability Scanning、Cloud VM Assurance Policiesが含まれます。

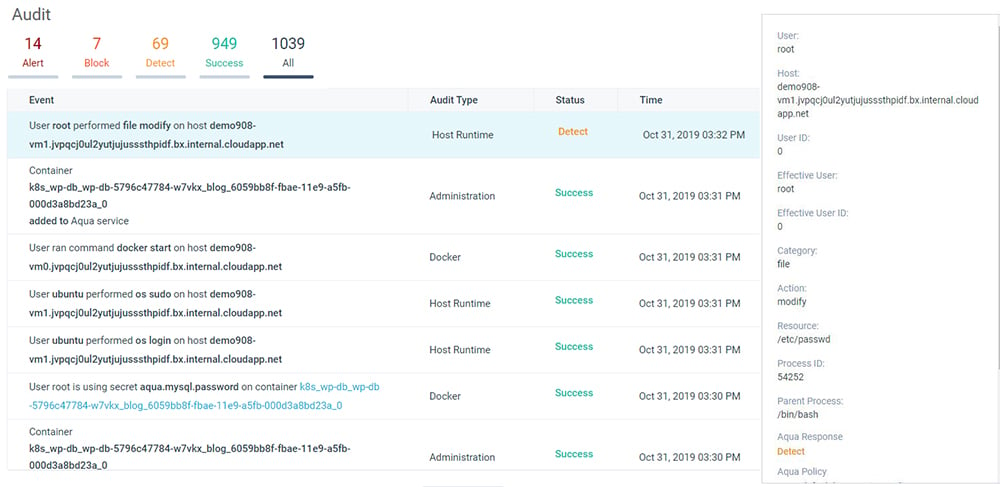

File Integrity Monitoring (ファイルの整合性監視)

File Integrity Monitoring(FIM)は、現在のファイル状態と既知の正常なベースライン間の検証方法を使用して、オペレーティングシステムとアプリケーションファイルの整合性を検証するプロセスです。これは、アプリケーションがPCI-DSS標準に準拠していることを保証する基本的な要件です。AquaのFIM機能には以下が含まれます。

- 誰が何をいつ変更したかを監視する

- ファイルとフォルダに対する読み取り・書き込み・属性の変更の監査

- 操作を実行するために使用されるOSユーザとプロセスのレポート

- WindowsとLinux OSの両方をサポート

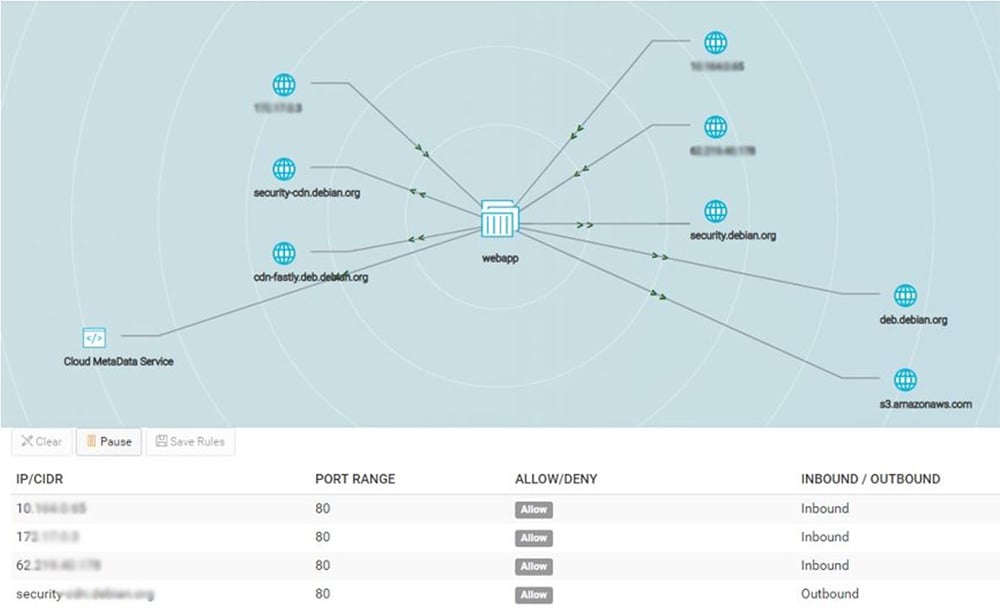

Network Discovery and Micro-Segmentation (ネットワークディスカバリとマイクロセグメンテーション)

ハイブリッドクラウドまたはレガシーアプリケーション(まだマイクロサービスに移行されていないアプリケーション)で作業する場合、ネットワークトラフィックの管理が困難になる場合があります。アプリケーションに必要なセキュリティ体制を提供するには、複数のソリューションが必要な場合があります。Aquaのネットワーキング機能は、シングル/ハイブリッドクラウド上で実行されるクラウドネイティブアプリケーションの完全な可視性をすでに提供しています。クラウドVMの新しいカバレッジにより、コンテナ化されているかどうかに関係なく、あらゆる種類のアプリケーションのネットワークアクティビティを保護するための統合ソリューションを提供しています。クラウドVMのファイアウォール機能には以下が含まれます。

- 仮想マシンのAqua Serviceへの論理グループ化

- すべての受信および送信ネットワークトラフィックの自動記録

- IPアドレスおよびドメイン名(DNS)とともに、VM上で起動しているサービスに基づいてネットワークファイアウォールルールを実施(作成)する機能

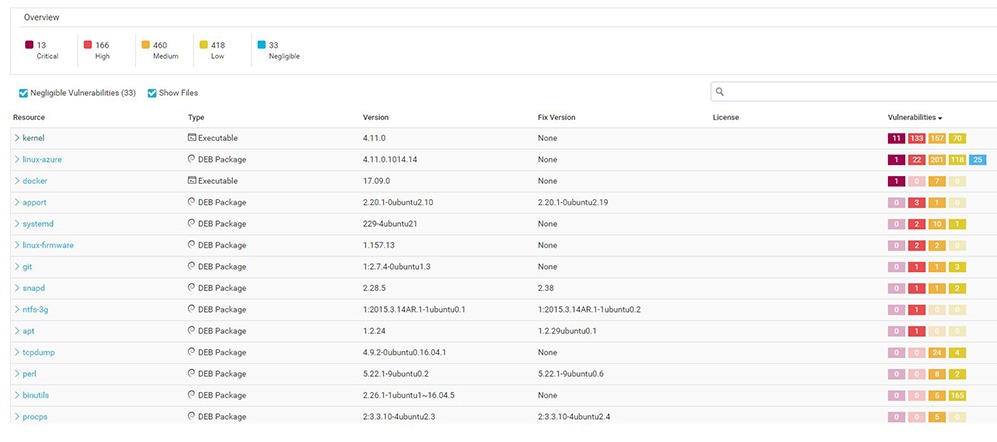

Vulnerability Scanning (クラウドVM脆弱性スキャン)

脆弱性は新規および既存のソフトウェアによって導入され、その多くはVMが使用するパッケージに影響を与えます。さらにPCI準拠の企業は、要件11の「セキュリティシステムとプロセスを定期的にテストする」を遵守し、4.0以上のCVSSの脆弱性を排除する必要があります。 Aqua Vulnerability Scannerは以下を提供します。

- 既知の脆弱性とマルウェアに対するクラウドVMの継続的なスキャン

- 脆弱なパッケージと修復手順をカバーする詳細なレポート

- 脆弱なVMに関するセキュリティアラート

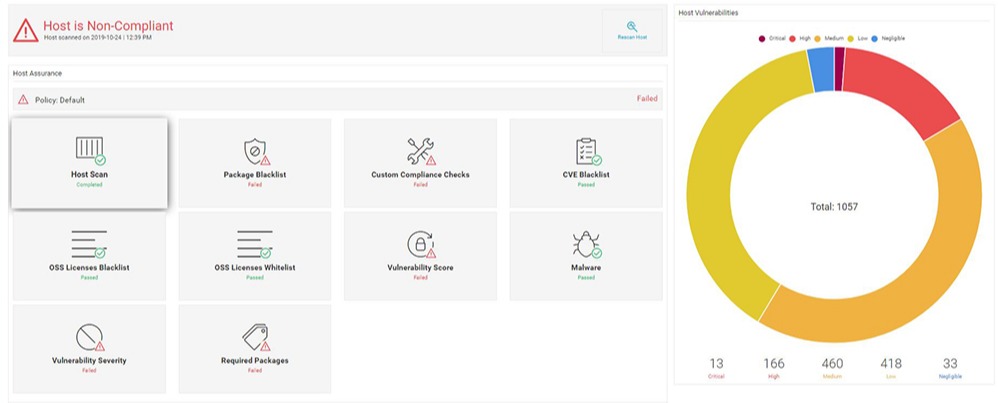

Cloud VM Assurance Policies

クラウドVMに対する脆弱性およびマルウェアのスキャンは、VMのセキュリティ体制を確立するための最初のステップです。 Linux CISやPCI-DSSなどの業界セキュリティ標準、および内部組織のガイドラインに関してVMを評価することも重要です。 Aqua VM Assurance Policiesを使用すると、これらの標準を開発および実稼働で実施できます。 Aqua VM Assurance Policiesは次の目的に使用できます。

- システムおよびアプリケーション構成違反に関するアラートの設定

- 組み込みおよびカスタムの構成チェックを使用して、VMのコンプライアンスベースラインを定義

- 準拠していないVMを調整するための修正手順をすばやく確認

すべてのクラウドネイティブワークロードのセキュリティ

パブリッククラウドとプライベートクラウドのセキュリティ要件が進化し続けるにつれて、Aquaはクラウドネイティブワークロードを保護するために重要な要件に対応します。VMセキュリティの導入により、Aquaは現在そして将来に向けた完全なワークロード保護プラットフォームを顧客に提供します。