Aqua Risk ExplorerによるKubernetesのリスクの可視化と優先順位付け #AquaSecurity #コンテナ #セキュリティ #Kubernetes

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2020年6月11日に公開された「 Visualize and Prioritize Risks in Kubernetes with Aqua Risk Explorer 」の日本語翻訳です。

Aqua Risk ExplorerによるKubernetesのリスクの可視化と優先順位付け

Kubernetes 上でワークロードを実行している上で、最も困難な課題の一つは「どこにセキュリティリスクがあるか」を把握することです。確かに、CIS ベンチマークをもとに設定を微調整する方法はありますが、実際にクラスタで実行されているワークロードのリスクを浮き彫りにするものではありません。Aqua Risk Explorer はワークロードの動的な表示とリスク評価を即座に提供し、DevSecOps チームが最も脆弱なデプロイメントやノードを特定し、リスクに基づいてセキュリティの改善策に優先順位をつけるのに役立ちます。

大規模な本番環境のセキュリティを確保する際、DevSecOps チームは脆弱性・マルウェア・機密データ・誤った特権設定・不審なネットワーク接続など、セキュリティリスクに関する情報の流れが果てしないように見えることがよくあります。この情報の奔流は、Kubernetes やコンテナベースのアプリケーションに精通している人でさえも、簡単に圧倒されてしまいます。

Aqua Risk Explorer は Kubernetes ベースの環境におけるリスクが複数のソース・脆弱性・脅威に起因する可能性を考慮して、リスクの可視化と優先順位付けを容易にするために作成されました。

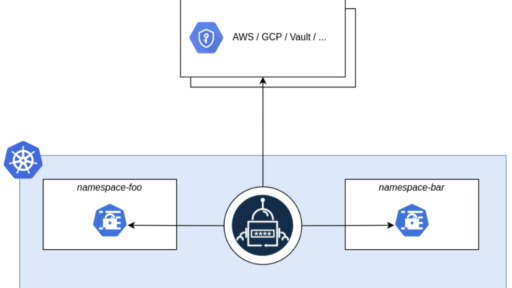

Kubernetes 環境に Aqua をデプロイするとすぐに実行中の K8s のワークロードを検出して表示し、クラスタの評価を提供します。

Kubernetes クラスタ内のリスクの動的マップ

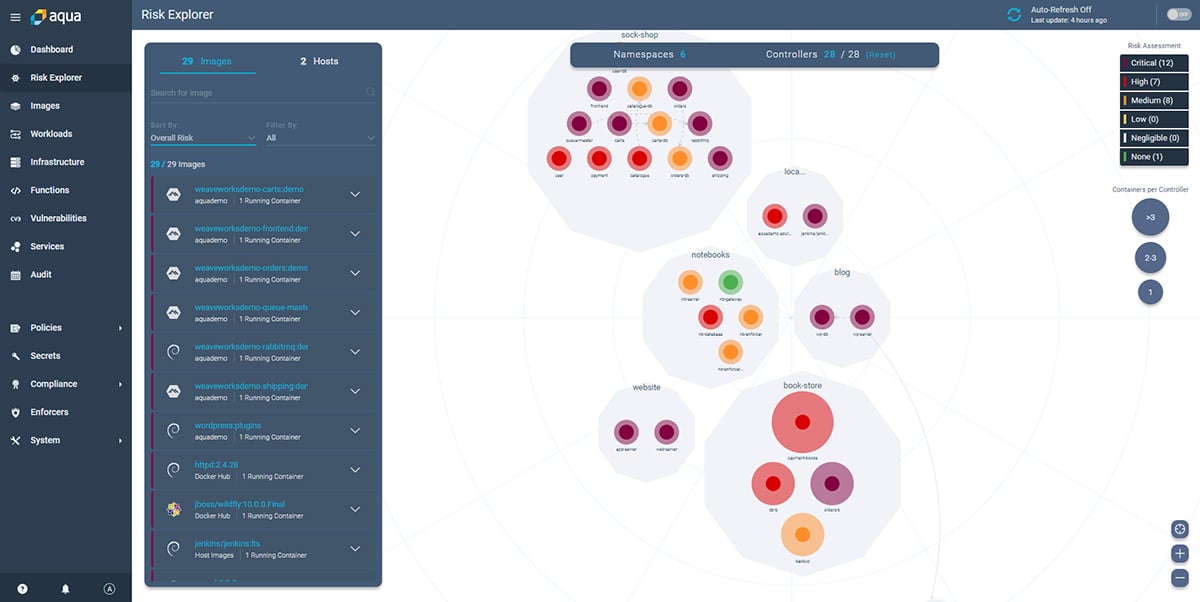

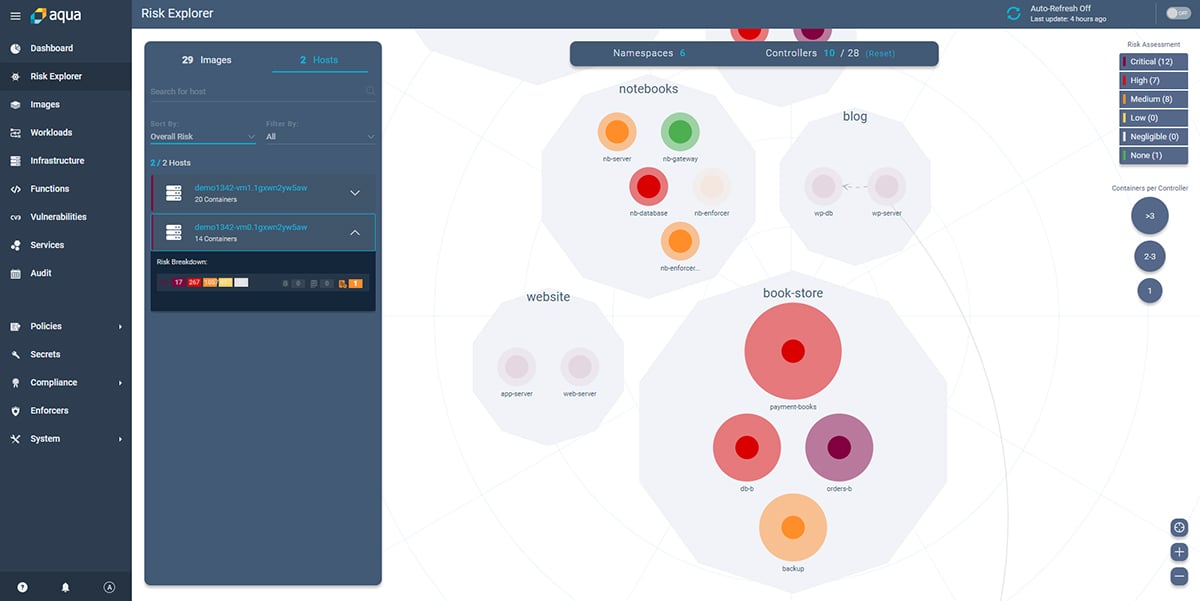

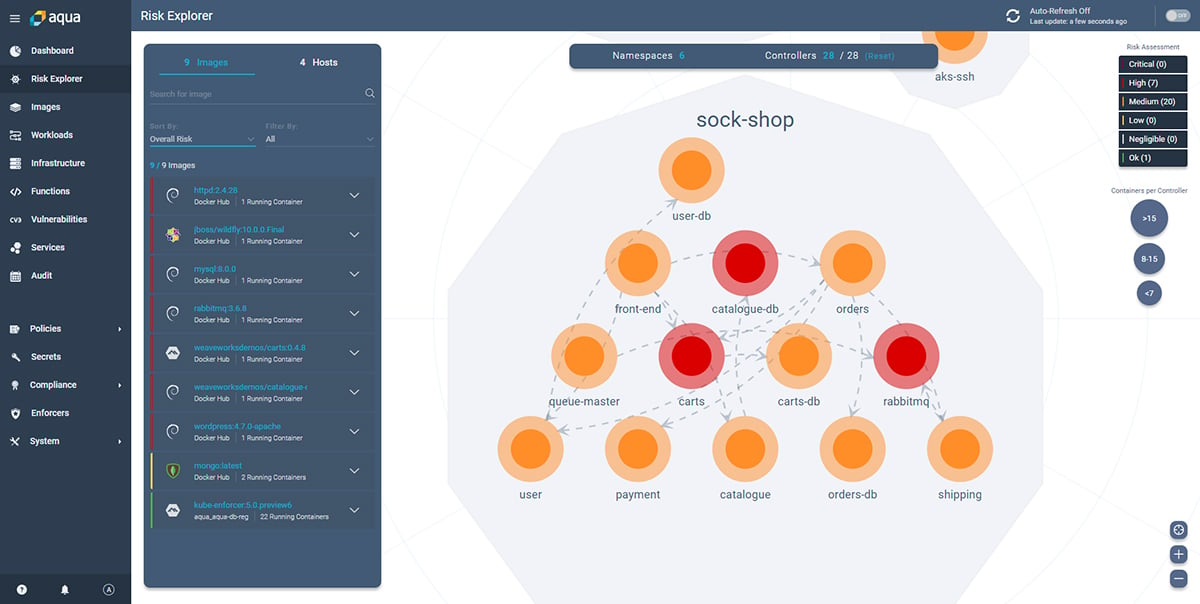

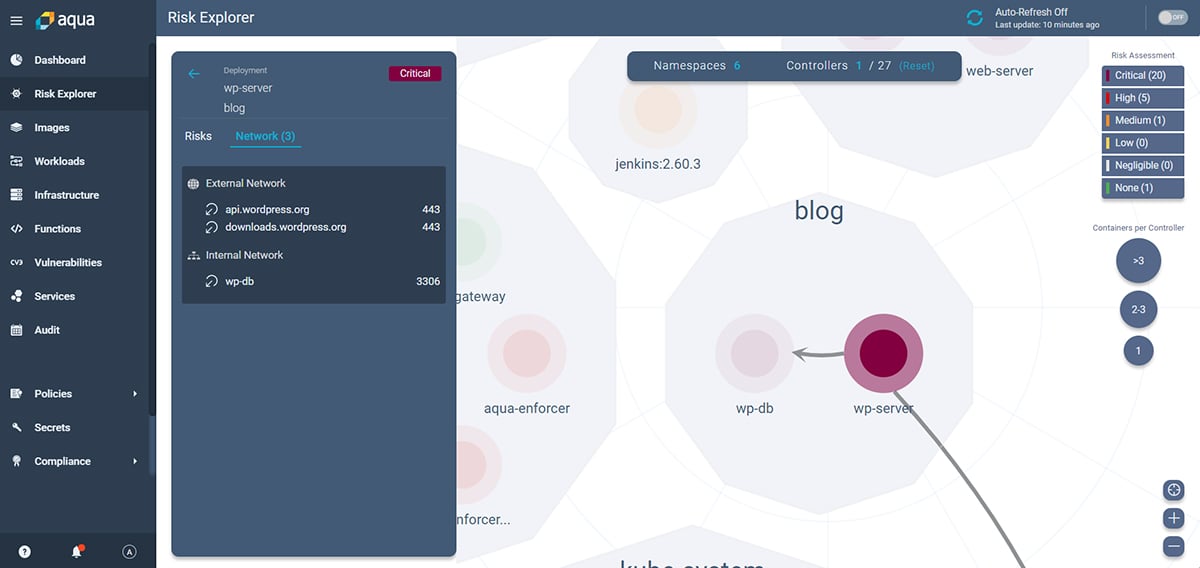

Aqua Risk Explorer は、環境内でアクティブに動作している Kubernetes クラスタの動的なマッピングと、それに関連するセキュリティリスクのスコアを表示します。ネームスペース・デプロイメント・ノード(ホスト)・コンテナ・イメージ・ネームスペース間やネームスペース内のネットワーク接続・そして計算されたリスクスコアが表示されます。これは Kubernetes クラスタの要素の物理的な表示ではなく論理的な表示です。

リスクレベルはどのように計算されているのか

Kubernetes デプロイメントは、リスク評価のスコアに基づいて Low から Critical まで分類されています。ハイライトされたオブジェクトを深刻度でフィルタリングして、特定のリスクレベルにのみ焦点を当てることができます。

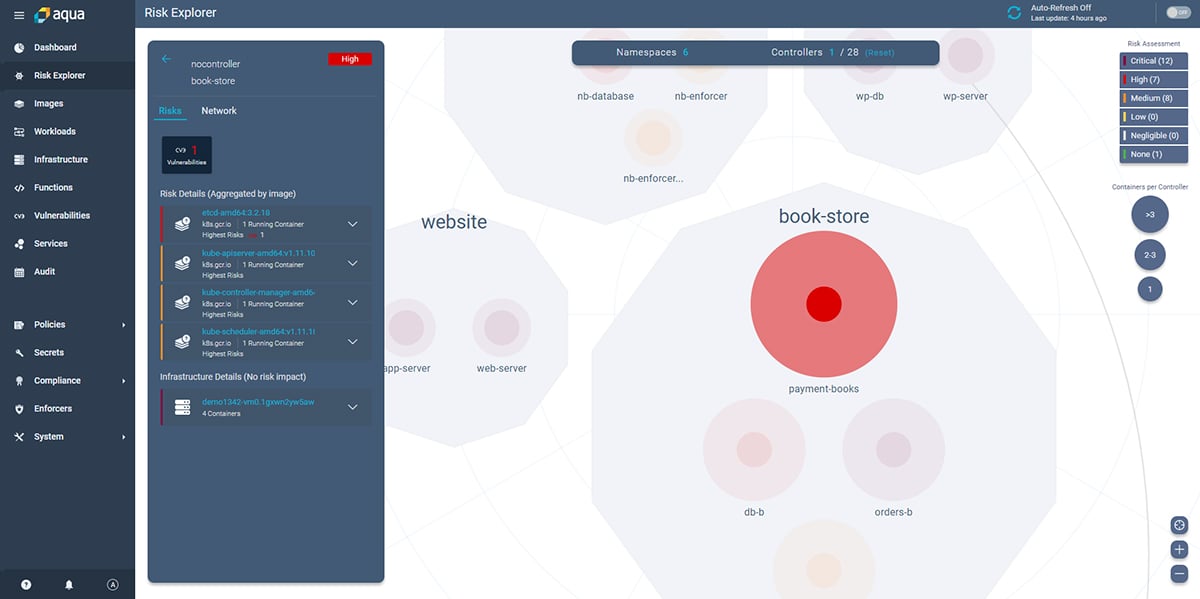

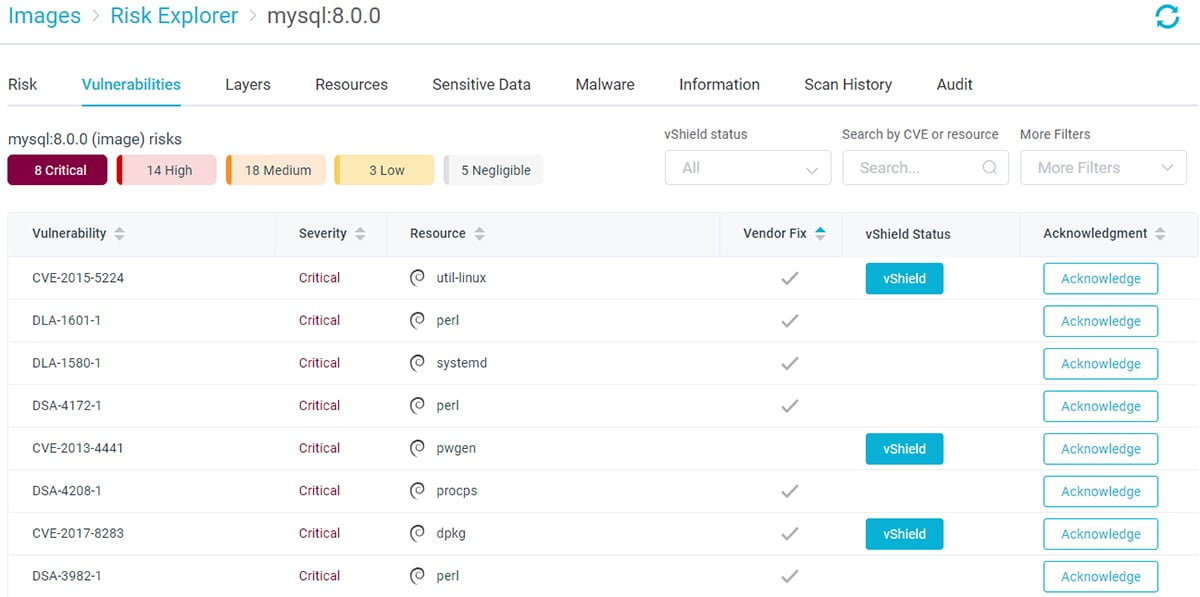

各デプロイメントについて、Risk Explorer にはコンテナの実行に使用されるイメージとそれに関連するリスクが表示されます。さらに掘り下げると、実際に実行されているコンテナとそのリスクスコアが表示されます。

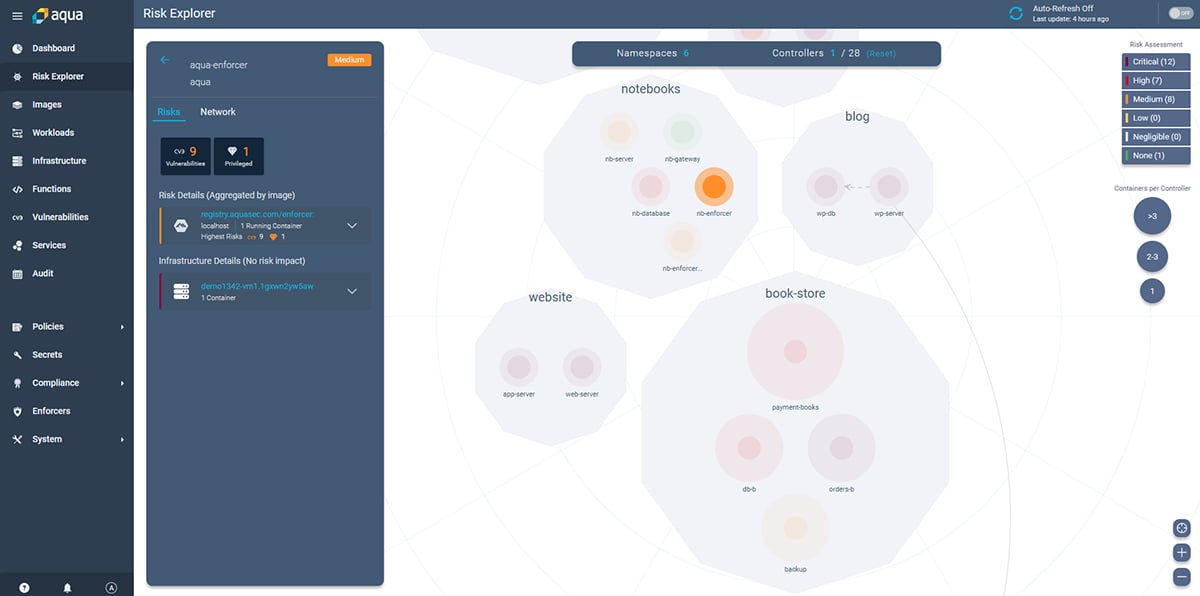

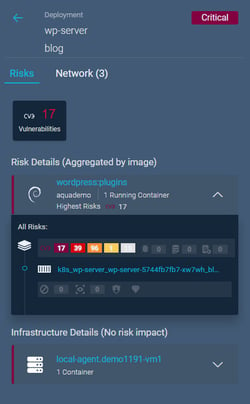

計算されたリスク評価スコアは、さまざまなオブジェクトの評価を集約したものです。デプロイメントを選択してドリルダウンペインを表示すれば、ワークロードに関連するリスクの詳細が表示されます。このデプロイメントで、実行中のコンテナのイメージ・実行中のワークロードのセキュリティ状態を表示できます。

ドリルダウンペインにはノード(ホスト)レベルだけでなく、コンテナでの脆弱性・公開された秘密・不正な設定・マルウェアに起因するリスクなど、各リスクに関する詳細な情報が表示されます。

ドリルダウンペインでリスク項目をクリックすると、Aqua Console でリスクに関する修正方法などの追加情報が表示されます。

また Risk Explorer は、クラスタ内で実行されているホストの概要・リスク評価スコア・その上で実行されているデプロイメントを表示します。

ネットワーク接続について

Risk Explorer は各デプロイメントのネットワーク接続をマッピングし、接続をインバウンド/アウトバウンドの矢印で表示します。他のデプロイメントまたはクラスタ外のエンティティと接続するデプロイメントを選択すると、ドリルダウンペインに詳細が表示されます。

ネットワークメニューには、すべてのネットワーク接続・そのソース・接続先のスナップショットが表示され、環境に対する潜在的なエントリポイントを容易に特定できます。

まとめ

Aqua Risk Explorer は、Kubernetes 環境での問題に優先順位をつけ、DevSecOps チームを最も重要な作業へ集中させるのに役立つでしょう。

Payment Card Industry Data Security Standard(PCI-DSS)のような政府・業界標準規制に準拠が必要な業界では、Risk Explorer を使用することで、PCI-DSS 要件の第6章と第10章に準拠できます。この要件では、実行中のデプロイメント、すべてのインバウンドとアウトバウンドのネットワーク接続における脆弱性の視覚的なマッピングの表示が必要です。

組織が徐々に Kubernetes の大規模な導入へ移行していく中で、変化していくリスクの状況を継続的にリアルタイムで可視化することが不可欠となってきました。Risk Explorer の Kubernetes ネイティブな機能は、リスク状況の可視化をより容易にします。