KubeSecから得たキーポイント:第6回目を迎えるKubernetesセキュリティのためのエンタープライズサミット #aqua #コンテナ #セキュリティ #k8s #KubeSec

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年10月26日に公開された「 Key Takeaways From KubeSec: Our 6th Enterprise Summit for K8s Security 」の日本語翻訳です。

KubeSecから得たキーポイント:第6回目を迎えるKubernetesセキュリティのためのエンタープライズサミット

今回開催された KubeSec Enterprise vSummit では、数百人の DevOps とセキュリティの関係者が集まり、クラウドネイティブセキュリティの現状について議論し、ベストプラクティスを共有しました。これまでのイベントと同様に、コンテナ、Kubernetes、サーバーレス function などを含むデプロイメントのセキュリティを確保するための企業エクスペリエンスに焦点が当てられました。サミットでは、サプライチェーンセキュリティ、繁栄する DevSecOps 機能への道のり、拡大する脅威の状況など、幅広いトピックが取り上げられました。

KubeSecとは

KubeSec Enterprise Summit は、KubeCon 同時期に開催される重要な業界イベントとなっています。2018年にさかのぼりますが、私たちは、コミュニティ全体からあらゆるレベルのクラウドネイティブの関係者が Kubernetes のセキュリティを中心に学び、つながり、視点を共有できるようにするというビジョンのもと、KubeSec を立ち上げました。当初から、KubeSec は非常に成功しており、コロナ禍前に行われたのシアトル、バルセロナ、サンディエゴの(物理的な)イベントの参加者数は、私たちの予想をすべて上回るものでした。

今年の KubeSec は、終日バーチャルイベントとして開催され、Microsoft、AWS、Enterprise Strategy Group(ESG)、PNC Bank、Accenture などの組織から素晴らしいラインナップのスピーカーが参加しました。

ここでは、このイベントから得られたいくつかの重要なテーマを紹介します。

Kubernetesのセキュリティは進化したのか

2018年には Kubernetes のセキュリティの必要性について議論していましたが、現在はミッションクリティカルなクラウドネイティブアプリケーションを大規模に保護するといった、より高度なトピックに移行しています。このことは、Kubernetes がエンタープライズ環境を変革するスピードを強調しています。

ここ数年で、Kubernetes 自体と、その周辺で利用できるセキュリティ製品の両方が劇的に進化しています。

Aqua 社の共同設立者兼 CTO である Amir Jerbi 氏は、Kubernetes のセキュリティが次にどのような方向に進むのかについてのビジョンを語りました。

「クラウドネイティブ環境を標的とした攻撃がより巧妙になるにつれ、セキュリティもより深く、より広範なものになってきています。今日では、コンテナ革命の初期にあったように、コンテナイメージをスキャンして脆弱性を探したり、環境を強固にするだけでは不十分です。組織はランタイムの保護が不可欠であることを認識し、Kubernetes ワークロードを積極的に防御して、進行中の攻撃を検知して対応する必要があります。」

「また、アプリケーションのライフサイクルの各段階で別々のツールを使用するのではなく、これらのセキュリティ機能をすべて組み合わせたクラウドネイティブアプリケーション保護プラットフォーム(CNAPP)などの統合プラットフォームについて、業界で議論が始まっています。」

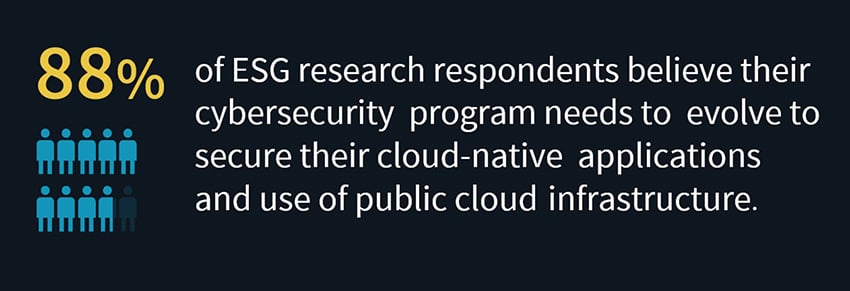

ESG 社の VP 兼シニアアナリストである Doug Cahill 氏は、以下のように語っています。

「クラウドネイティブセキュリティは成熟の域に達しているのか、という問いについて、端的に答えるならば、"No"と言えます。新しいテクノロジースタックのセキュリティリスクに対処するための手段を講じているにもかかわらず、ほとんどの組織は組織的な課題に直面しており、クラウドネイティブの世界のセキュリティツールを十分に使いこなせていません。」

複雑さが増している

今年の大きなテーマは、クラウドネイティブ環境の多様性と複雑性の高まりでした。企業は複数の環境でコンテナを利用するようになってきており、今日の企業インフラには、ベアメタルや VM 上のレガシーアプリケーションに加えて、オンプレミスやパブリッククラウド、あるいはハイブリッド環境にデプロイされたコンテナベースやサーバーレスベースのアプリケーションが含まれている可能性もあります。

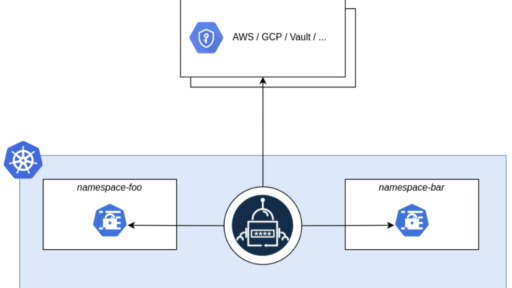

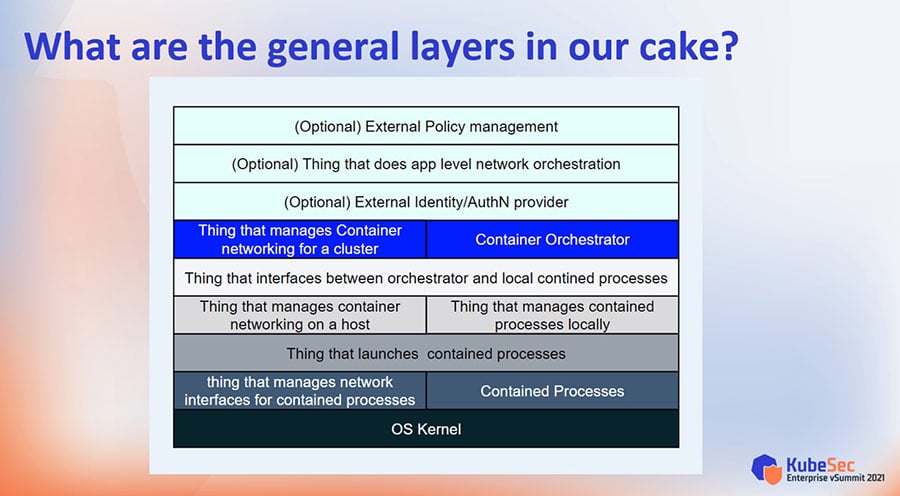

クラウドネイティブの複雑さを視覚化するには、「layer cake」の概念が役に立つこともあります。これは、Aqua 社でクラウドネイティブセキュリティの提唱を務める Rory McCune 氏の講演で説明されました。

「技術的な観点から見ると、クラウドネイティブスタックは複雑で、多層構造になっており、非常に動的です。コンテナプロセス、ネットワーク、オーケストレーション、外部のポリシー管理など、基礎となるシステムの上には、多くの可動部品と異なる抽象化されたレイヤーがあります。これらのコンポーネントはすべて、さまざまな商用およびオープンソースのソリューションで管理できます(通常はそうなっています)。企業が Kubernetes ベースのインフラをスケールアウトする際には、これらのレイヤーが出会うエッジに注意を払い、その結果としてセキュリティ問題発生の可能性を認識することが重要です。」

Kubernetes プロジェクトは、すべてのセキュリティギャップを自らが埋めることはしないという意識的な決定を下しました。そのため、時間が経つにつれて、Kubernetes のセキュリティのさまざまな側面をサポートする外部システムやツールがより多く登場することになるでしょう。

IBM Power、Accenture、KPMG のスピーカーが登壇したパネルでは、レガシーアプリケーションのクラウドネイティブへの移行について、いくつかの興味深い傾向が見られました。

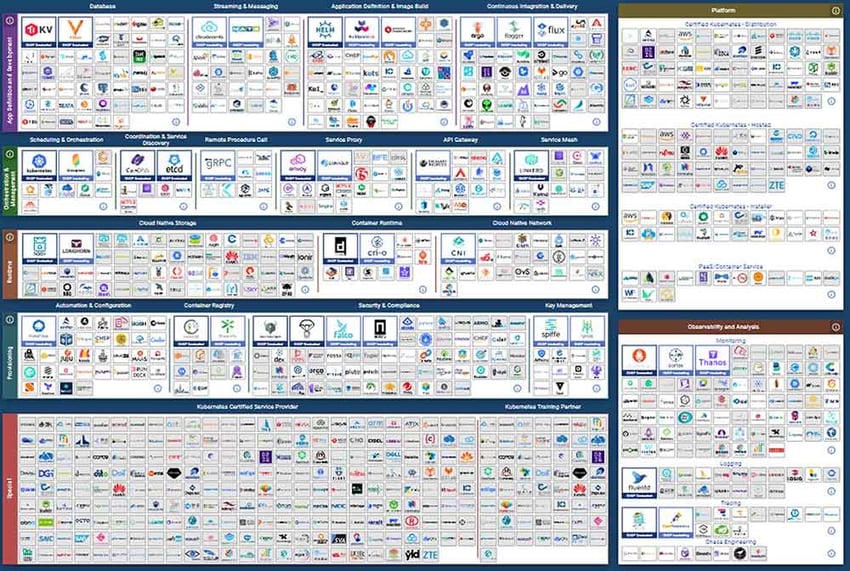

- クラウドネイティブのエコシステムは爆発的に拡大しています。膨大な数のクラウドネイティブプロジェクトやツールは、特にクラウドネイティブコンピューティングに慣れていない人にとっては、気が遠くなるようなものです。多種多様なツールがあるため、企業はスタックのセキュリティを確保するために何が本当に必要なのかを判断するのが難しくなっています。また、人・プロセス・技術にも焦点を当てる必要があります。

CNCF landscape2021年10月時点:合計2,850,984個のスター、時価総額15.8兆ドル、資金調達額27.7億ドル。

引用:CNCF Cloud Native Interactive Landscape - 「Everything-as-Cod」革命が起きています。組織は、Infrastructure-as-Code(IaC)に加えて、Policy-as-Code、Security-as-Code、Configuration-as-Codeなどの新しいコンセプトや方法論が採用されています。すべてをコードとして扱い、定義していないのであれば、遅れをとっていることになります。

Kubernetes は急速に進化しており、リリースごとに新しい機能が導入されたり、既存の機能が廃止されたりしています。その点について、PNC 銀行の DevOps 担当副社長である Norman Johnson 氏は、Kubernetes v.1.21 で非推奨となった Pod Security Policies(PSP)を置き換えるために使用できるツールについて、素晴らしい内訳を説明しました。Kubernetes におけるポリシー施行には、Open Policy Agent(OPA)、Kyverno、Kubewarden などのニーズに合った強力なツールが複数存在します。

もう1つのテーマは、Kubernetes のセキュリティ知識のギャップでした。Miro 社のセキュリティエンジニアである Madhu Akula 氏は、彼のオープンソースプロジェクトである Kubernetes Goat のデモを行いました。Kubernetes Goat は、Kubernetes のセキュリティを学び、実践するために意図的に脆弱性を持たせたクラスタ環境です。実際の攻撃から得られた膨大な数の脆弱性と、何十ものシナリオを網羅したこの Kubernetes Goat は、クラウドネイティブのセキュリティ状態を評価し、改善するための有用なツールとなります。

攻撃者の現在

いつものように、セキュリティイベントのアジェンダは、刻々と変化する脅威の状況についての議論なしには完成しません。Aqua 社のリードデータアナリストである Assaf Morag 氏は、コンテナ攻撃の進化について、Aqua のセキュリティ研究チームである Team Nautilus の洞察を語りました。

「クラウドネイティブ環境を標的とした脅威は、急速に加速して進んでいます。2019年の攻撃は単純明快なものでしたが、今日の攻撃者はより洗練された技術を用いて検知を回避し、ターゲットとなる環境での持続性を実現しています。例えば、Team Nautilus が検知・追跡した最近のキャンペーンでは、脅威の攻撃者はカーネル空間とユーザ空間のルートキットを展開し、防御手段を回避して悪意のあるプロセスを隠蔽していました。」

今回の講演では、攻撃者がクラウドネイティブテクノロジーを標的にして悪用する新しい方法を常に見つけていることを実感しました。現在見られる攻撃では、悪意のあるバイナリをアップロードしたり、メモリ上で直接プロセスを実行したり、攻撃による利益を増やすためにバックドアを使用したりしています。以前に比べて、彼らの目的は、単に(今でも広く行われてる)クリプトマイニングの実行のみではなく、より悪意のあるダメージを与えることに移行しています。

まとめ

今年の KubeSec は、Kubernetes 上で安全なアプリケーションを展開するための貴重な洞察、ベストプラクティス、そして実体験に満ちたものでした。KubeSec コミュニティに登録すると、今後のイベントに関する最新情報を入手できます。