現実世界の攻撃からワークロードを容易に保護 #aqua #セキュリティ #CWPP #CNAPP

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2022年8月4日に公開された「 Protecting Workloads Against Real-World Attacks With Ease 」の日本語翻訳です。

現実世界の攻撃からワークロードを容易に保護

攻撃者はいつの時代も巧妙であり、ゼロデイから緩和策が提供されるまでのタイムラグが常にあることを考慮すると、本番環境のワークロードを保護することは非常に重要です。では、なぜクラウドネイティブアプリケーションのランタイムセキュリティの採用率は、同じアプリケーションのシフトレフトセキュリティの実践率よりも低いのでしょうか。

このブログでは、その解決策とともに、このことについて説明します。今週初め、私たちは次世代型のランタイムセキュリティソリューションを紹介しました。このソリューションは、攻撃を阻止するのに有効で、導入と管理が容易であり、セキュリティへの取り組み方を一変させるでしょう。

ランタイムセキュリティの重要性

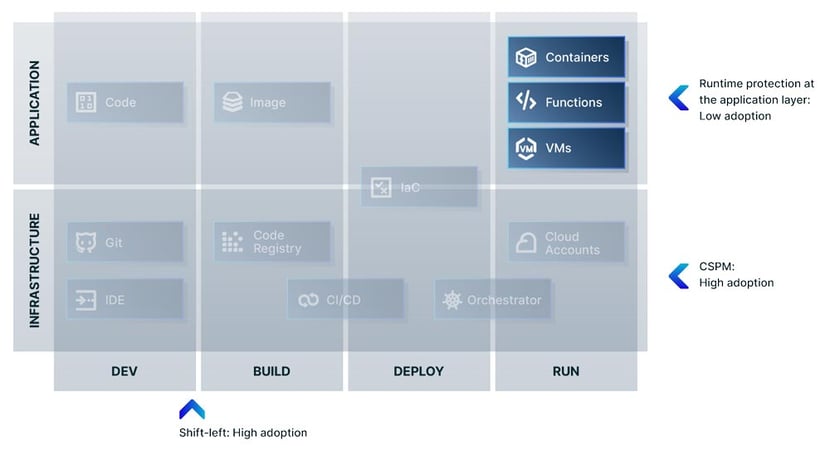

本番環境のワークロードは、ソフトウェア開発ライフサイクルの中で最も機密性が高く、重要な部分であると同時に、一般的に攻撃者がアクセスを試みている部分でもあります。クラウドネイティブアプリケーションの世界では、アプリケーション層とインフラ層の両方のシフトレフトと脆弱性スキャンは比較的よく採用されているセキュリティ機能です。しかし、アプリケーション層におけるランタイムセキュリティの採用は遅れています。インフラ層のランタイムにおけるセキュリティ機能は、CSPM(Cloud Security Posture Management)という形でよく知られ、成熟していることに留意することが重要です。採用が遅れているのは、実際にはアプリケーション層でのランタイム保護なのです。

これはなぜでしょうか?チームによっては、ランタイムセキュリティを採用することは、複雑で危険なことだと認識している場合があるからです。

- 第一に、運用中のワークロードに対するセキュリティ対策は、特にスピードを第一の使命とする DevOps チームにとっては、リスクが高いとみなされることがあります。今日、多くの企業がこの認識に基づいて、ランタイムの「エージェントレス」セキュリティという考えを押し進めています(単純にエージェントvsエージェントレスで比較してはいけない理由についての私たちのブログはこちらです)。

- 第二に、多くのチームにとって、ランタイムを保護するためには、どのポリシーを設定すべきかを知るために、アプリケーションの知識を必要とします。セキュリティチームは、アプリケーションの特殊性を理解するためにエンジニアチームと協力しなければなりませんが、これは一部の組織では禁止されている行為でした。最近では、多くのチームがこのパラダイムで成功を収めていますが、中には、このような政治的な課題を克服できないでいるチームもあります。

私たちはこれらの課題の解決に取り組み、今すべてのチームがランタイム保護が利用できるようになりました。効果的なセキュリティ対策にとって、ランタイム保護は決してオプションではありません。

適切な視認性

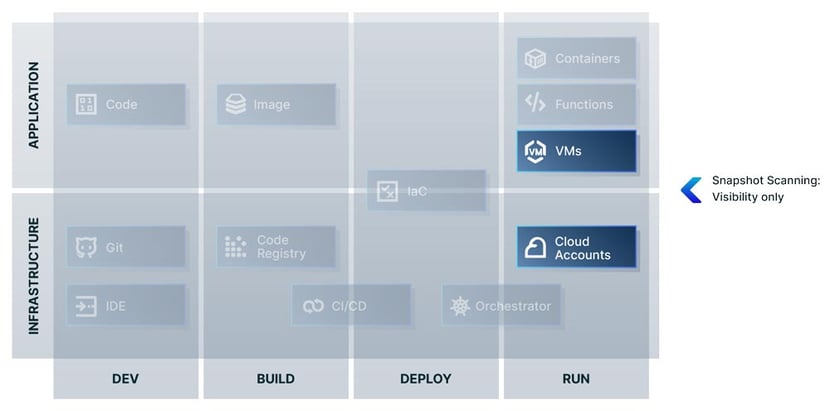

まず、FUD から始めましょう。前述のように、一部のベンダーは、これまで認知されてきたランタイムセキュリティの歴史的な複雑さにつけこんで、スナップショットスキャン技術を推進し、「エージェント vs エージェントレス」保護といった不適切な対立構造を作り出しました。しかしランタイムセキュリティにおいては、エージェントレス技術はランタイム環境の可視性を提供するだけです。Aqua は、スナップショットスキャンをクラウドネイティブアプリケーション保護プラットフォーム(CNAPP)の主要な部分として提供しています。これは、リスクを即座に可視化するための優れた手段であると考えているためです。

スナップショットスキャンは、インフラ層でのクラウドアカウントの誤設定と、アプリケーション層での機密データ露出、既知の脆弱性、マルウェアを組み合わせることで、クラウド実行環境におけるトップリスクを特定します。

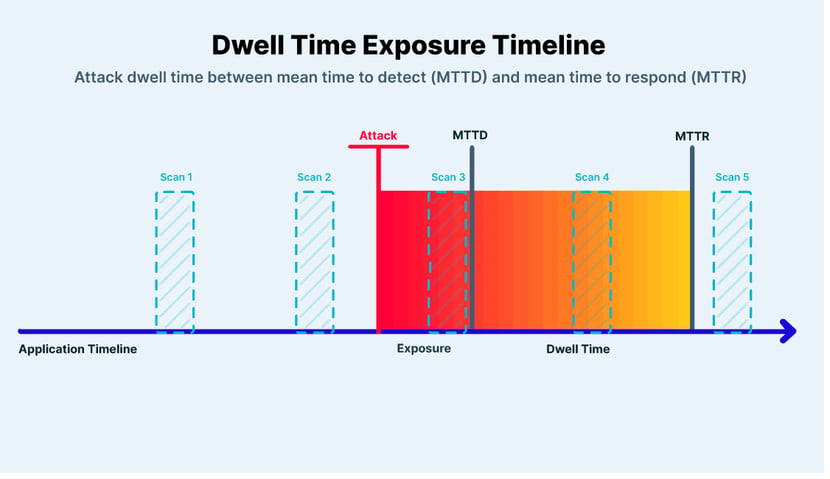

しかし、スナップショットスキャンは、ランタイム保護の複雑さを解決するものではありませんし、同じような可視性を提供するものではありません。スナップショットスキャンは一定間隔でしか行われず、提供されるデータはクラウド API が最後にスキャンした時点のものです。この間隔はベンダーによって異なることがあり、スキャンとスキャンの間に最大で15分のギャップが生じることもあります。

このことは、平均検出時間(MTTD)と平均応答時間(MTTR)が、インシデントを緩和する重要な条件であることを理解しているセキュリティ運用チームにとって、最も重要なポイントです。平均検出時間(MTTD)は、チームが潜在的なセキュリティインシデントを発見するのにかかる時間を示します。平均応答時間(MTTR)は、脅威が発見された後、その制御、修復、根絶するのにかかる時間を示します。

滞留時間は、セキュリティインシデントの全期間を定義するもので、ネットワークで最初に攻撃が発生してから、攻撃が根絶され、スタックがバランスのとれた健全な状態に戻るまでの時間を指します。

ファイルレスマルウェア攻撃や /tmp から実行するような手法では、スナップショットスキャンで処理するには時間がかかりすぎます。攻撃者がマルウェアを /tmp に注入して実行し、次のスクリーンショットの前に削除すれば、その痕跡をシームレスに消し去ることができます。

低レベル、およびカーネルレベルの可視性の重要性

結局のところ、スナップショットスキャンでは、カーネルレベルでの可視化はできません。そして、メモリから実行されるシステムコールとシステムコールはキャプチャされません。

その結果、データの解像度が低くなります。気づかないうちに、ルートキットのような高度なマルウェアがカーネル内に潜伏している可能性があります。

また、スナップショットスキャンでは、攻撃の影響を迅速に判断して軽減したり、管理機関やコンプライアンス機関へ提供するために必要な攻撃に関する詳細なデータを得ることできません。コンテナ内で実行されたシステムコールが分からない場合、短命なワークロードにおける事故後の調査は不可能であり、何が起こったのかを理解する手がかりもありません。もし何かが IP やストレージサービスからダウンロードされたのであれば、少なくとも接続を開始するためのデータポイントがあるはずです。この情報がなければ、たとえ悪意のあるイベントを検出したとしても、それがどこから来たのか、誰がやったのかがわかりません。調査のために、マルウェアファイルを含むディスクに書き込まれたファイルを保存することはできるでしょうが、適切な解決策と対応策を策定するためには、膨大な時間と労力を要するでしょう。

きめ細かな可視化と保護:すべてのチームがランタイムにアクセスできるようにすることが不可欠な理由

log4j や Spring4Shell などの攻撃に対する MTTD と MTTR を考慮すると、ランタイム保護のリアルタイムとレスポンスの要素が重要である理由を示しています。この2つの脆弱性が世に知られ、修正プログラムが提供されたとき、問題の発表と緩和策が提供されるまでの間に避けられないタイムラグがありました。つまり、攻撃者が脆弱性を悪用する時間は、あなたが脆弱性を発見し修正する時間とまったく同じであったということを意味します。

ランタイム保護は、その不可避なタイムラグにインシデントが発生しないよう保護します。パッチ適用や問題の予防に費やしている間、ランタイム保護は、外部に公開されたワークロードが悪用されないよう保護します。言うまでもなく、適切なランタイム保護は、未知の攻撃やワークロードを狙う巧妙な攻撃者を阻止できます。

次世代型ランタイム保護

我々はこの課題を十分に理解しています。もう、ランタイムの実装で政治的な争いをする必要はありません。本番環境のワークロードに盲点を作ることもありません。今、あなたはランタイムセキュリティを必要と感じているはずです。

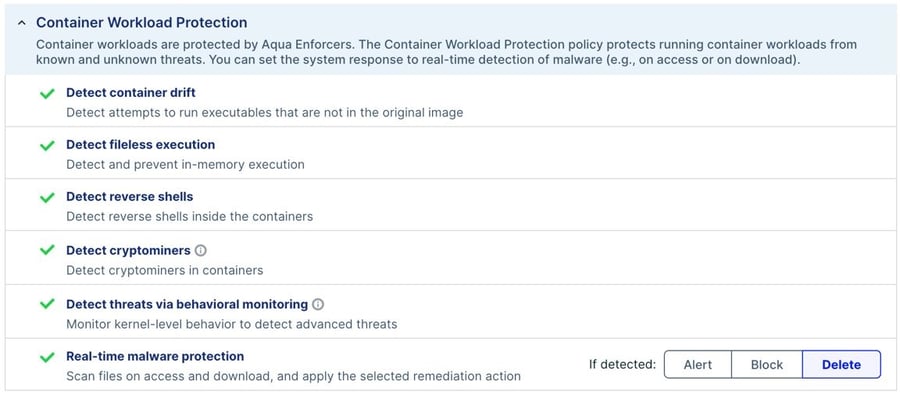

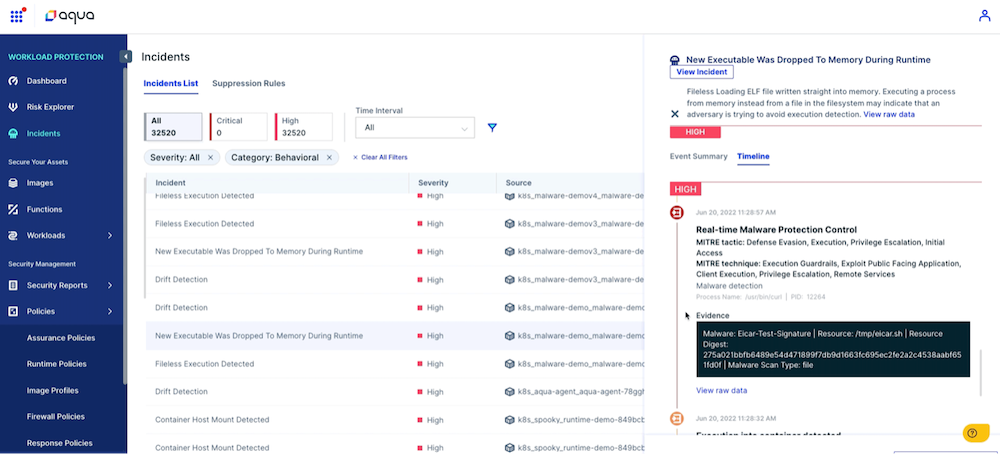

最近、Aqua は、ゼロデイ脅威を検知し阻止するための、すぐに使用可能な新しい高度なランタイムソリューションを発表しました。このソリューションは、業界をリードするきめ細かいランタイムセキュリティの長年の導入経験に基づき、最適化された新しいデフォルトのセキュリティコントロールのセットで構成されています。eBPF テクノロジーと、Aqua のセキュリティ研究チームである Team Nautilus の脅威情報を活用して高度な脅威を特定し、最も重要な問題をリアルタイムで浮上させると同時に、ビジネスを中断させずに実行中のワークロードを直ちに保護するコントロールセットを実装しています。

その結果、自社のアプリケーションに関する深い知識がなくても、本番ワークロードに不必要なリスクを与えることなく、数分で保護を得ることができます。

このポリシーは、コンテナ、VM、Kubernetes のワークロードに適用できます。例えば、ここではキュレーションされたコンテナポリシーを紹介します。

コンテナポリシー

eBPF テクノロジーは、デプロイメントを安全にし、カーネルレベルの可視性を提供します。Aqua のセキュリティ研究チームである Team Nautilus の行動インジケーターは、実際に発生したクラウドネイティブ攻撃の観察に基づいて、高度な攻撃を選び出します。これにより、ファイルレスマルウェア攻撃やルートキットなどの高度な攻撃を特定し、攻撃を封じ込め、軽減するために必要な情報をリアルタイムで提供します。

ワークロードを保護する

以下の条件に照らし合わせ、ランタイムソリューションを評価してみてください。

- ファイルレスマルウェア攻撃や、メモリから実行されるプロセスを確認できる製品か

- ワークロードを停止することなく、本番環境で攻撃を停止できるか

- 攻撃の拡大や横方向の移動を阻止するために、どのようなメカニズムが導入されているか

- MTTDとMTTRの見積もりはどの程度か

- 滞留時間中、あるいはその前に、どのような種類のカバレッジがあるか

- 高度な攻撃を阻止できて、すぐに利用できるランタイム機能を備えているか

このランタイムセキュリティのデモで、Aqua のランタイム保護ソリューションがどのようにゼロデイ攻撃からリアルタイムで保護し、迅速に展開できるかをご覧ください。このウェビナーでは、ランタイムセキュリティの継続的な重要性と効果的なランタイム戦略の構築方法について学ぶことができます。