Team Nautilus サイバーセキュリティレポート2023 #aqua #セキュリティ #CNAPP #SSCS #CWPP #CSPM #レポート

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2023年6月27日に公開された「 2023 Nautilus Cyber Security Report - Insights Revealed 」の日本語翻訳です。

Team Nautilus サイバーセキュリティレポート2023

クラウドネイティブテクノロジーの採用は、企業がアプリケーションを構築し、実行するための要となっています。クラウドコンピューティングは、企業がアプリケーションを設計、開発、デプロイ、管理する方法に革命をもたらしました。クラウドコンピューティングは、拡張性、柔軟性、俊敏性など多くの利点をもたらす一方で、侵害や攻撃につながる複雑さも内在しています。

クラウドネイティブ環境は複雑なため、脅威が頻発するだけでなく、その手口も急速に変化しています。そのため、セキュリティの専門家は変化し続ける手口を理解する必要性が高まっています。Aqua のサイバーセキュリティ研究チームである Team Nautilus は、過去1年間に観測された攻撃を分析し、脅威の最新動向を明らかにしました。この調査と分析の結果は、Aqua Nautilus 2023 Threat Report としてまとめています。

本レポートでは、ソフトウェアのサプライチェーン、脆弱性や設定ミスを含むリスク、ランタイム保護という3つの主要分野と関連する脅威に焦点を当てています。本レポートは、刻々と変化する攻撃手法と技術に光を当てています。

相互依存性により、ソフトウェア・サプライチェーン攻撃は増加傾向に

Aqua Sofrware Supply Chain Security チームのデータによると、ソフトウェアサプライチェーンへ攻撃は前年比で 300% 以上増加しました。クラウドベースのソフトウェアシステムは相互依存性が高く、互いに影響し合う複数のコンポーネントのレイヤーで構成されているからです。セキュリティの確保が難しいのはこのレイヤーであり、ソフトウェアサプライチェーン攻撃が攻撃者にとって魅力的なのは、この相互依存性です。ソフトウェアサプライチェーンは、機密データへの入り口であり、大規模なサイバー攻撃の起点でもあります。さらに、クラウド内で他のサービスやプライベートクラウドインフラに横移動する能力も提供します。

本レポートでは、GitHub、PyPI、Ruby、NPM など、悪意のあるコードをデプロイ・実行する手段として攻撃者に頻繁に狙われているサービスを調査しました。このレポートでは、コードマネージャーやパッケージマネージャーに対する新しい Fishing as a Service のような攻撃や、多要素認証メカニズムを迂回するために使用され、潜在的なセッションクッキーのハイジャックやアカウントの乗っ取りにつながる方法についても掘り下げています。また、ソフトウェアパッケージを悪用し、攻撃ベクトルとして使用することで、ソフトウェアサプライチェーンを破壊する方法についても論じています。また、攻撃者が開発者自身を標的にする手法についても探ります。

SDLC全体で脆弱性が顕在化し、設定ミスが深刻に受け止められていない

クラウドセキュリティにおける堅牢かつ一般的なプラクティスには、脆弱性の発見とパッチ適用、設定の誤りの発見と修正が含まれます。これらは、クラウドはもちろん、どのようなソフトウェアセキュリティ管理においても重要な要素です。

脆弱性は、事実上クラウドのソフトウェア開発ライフサイクル (SDLC) のすべての段階で出現し続けており、攻撃者は今後も、最も影響が大きく弱い部分を悪用し続けるでしょう。昨年は Log4Shell が最大の見出しを飾りましたが、2022年にスキャンされた脆弱性のトップ10は、ほとんどがリモートコード実行 (RCE) を行う機能に関連するものでした。RCEへの攻撃増加は、攻撃者はリモートシステム上で悪意のあるコードを実行するための最初のアクセス先を探している、という考えを証明するものです。さらに、Log4Shell、Text4Shell、Spring Framework、その他のサービスはすべて Apache に関連しているため、Apache サーバとサービスが広く狙われています。

またこのレポートでは、CVSS V3 スコアの分布だけでなく、CVE の発行年別分布も紹介しています。

設定ミスは、人為的なミス、知識や経験の不足、クラウドリソースの管理ミスなどが原因で発生することが多いです。単純なミスは、データ漏洩、機密データの損失、サービスの中断など、大惨事につながる可能性があります。

本レポートでは、設定ミスの重要性と、それがいかに組織によって真剣に受け止められていないか、また攻撃の現実的な脅威となっているかについて考察しています。 Aqua Team Nautilus の研究者は、設定ミスのリスクにさらされているあらゆる規模の組織を観察し、Docker Daemon の設定ミスが原因で、25,000台 以上の異なるサーバや小規模な組織が脆弱性を抱えている一例を発見しました。これらのサーバはそれぞれ平均56日間、つまり約2ヶ月間公開された状態にあり、攻撃者がこれらのサーバを見つけて悪用するには十分な時間でした。

攻撃者は検知を回避する新たな方法を常に模索している

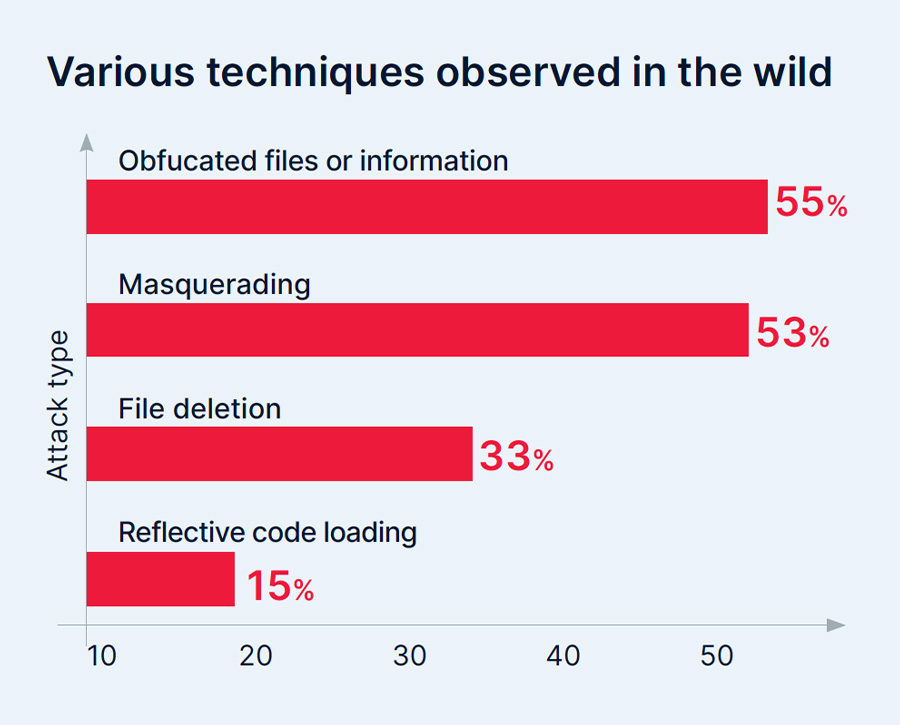

企業のクラウド環境の複雑さは、ハッカーにとって大きな攻撃対象となります。これには設定ミスや脆弱性につながる可能性がある様々なアプリケーションが含まれ、攻撃者が検知を回避するのは非常に容易です。実際、今年のレポートでは、攻撃の 50% が防御回避に焦点を当てていることが判明しています。

多くの攻撃者がキャンペーンを隠蔽するテクニックを使用しているため、2022年の Aqua Nautilus の事前調査と比較したところ、ファイルレス攻撃が 1,400% 増加していることがわかりました。これは、攻撃者が検知を回避し、侵害されたシステムにより強固な足場を築くため、より多くの方法に注力していることを示しています。

ランタイムセキュリティは依然として重要な最終防衛ラインである

戦術は進化し続けており、技術的には長けているものの、セキュリティの知識やスキルが不足していることが多い新たな標的を見つけたり、組織内のさまざまなアプリケーションやデータ環境にアクセスする力を持つ貴重な標的を見つけたり、あるいは最近急増しているエージェントレスソリューションを回避する手口が利用されます。

ランタイム環境を保護するためには、少なくとも、既知の悪意のあるファイルやネットワーク通信をスキャンし、それらが出現したときにブロックして警告することを含む監視アプローチが必要です。しかし、これではまだ不十分です。より良いソリューションには、悪意のある動作を示唆するインジケーターやマーカーも監視することが含まれます。例えば、機密データへの不正アクセスの試み、特権を昇格させながらプロセスを隠そうとする試み、未知の IP アドレスへのバックドアの開放などの動作です。データとアプリケーションの安全性を確保し、攻撃に対する脆弱性を回避するためには、ランタイム環境に堅牢な保護対策を実装することが極めて重要となります。

エージェントレスソリューションを回避しようとする攻撃者の取り組みが増加し、かつ成功していることを示す最も説得力のある証拠は、2023年初頭に発見されました。Aqua Team Nautilus の研究者は、1,200台以上のサーバを危険にさらした最先端のステルス型 Redis ベースのマルウェア、HeadCrab を発見しました。これはボリュームベースのスキャン技術を回避するように設計された高度なレベルの攻撃であり、エージェントベースのスキャンの必要性を強調しています。

ランタイム環境におけるワークロードの保護は、ビジネスデータとアプリケーションのセキュリティと完全性を確保する上で極めて重要です。この環境はコードが実行される場所であり、攻撃者はデータを盗んだり、業務を妨害したりするために、ますますこの環境を標的にしています。ソースコードの脆弱性や設定ミスに対処するためのシフトレフトのセキュリティソリューションを実装することでランタイム環境を保護していると主張する人もいますが、これだけでは上記のようなリスクには対応できません。

他者から学ぶ

クラウドネイティブアプリケーションとそのコンポーネントは分散しているため、潜在的なリスクや脅威を特定し、軽減することは困難です。自組織だけでなく、他組織の蓄積された経験から学ぶことが重要です。

そこで Aqua Team Nautilus のレポートが役立ちます。

Aqua Team Nautilus サイバーセキュリティレポート2023 は、脅威の主体がクラウドネイティブ環境とビジネスの技術的中核をどのように悪用するか、何を探すべきか、さらには何を予測すべきかについての洞察を提供することを目的としています。レポートはこちらからダウンロードできます。