AWS Lambda Function のリスク軽減について知っておくべきこと #AquaSecurity #Lambda #サーバーレス #AWS #リスク軽減

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2020年1月30日に公開された「 What You Need to Know About AWS Lambda Functions Risk Mitigation 」の日本語翻訳です。

AWS Lambda Function のリスク軽減について知っておくべきこと

function の人気が高まるにつれて、このアーキテクチャにすることでセキュリティ上の欠点が無くならないということも明らかになっています。過度に許容されたアクセス許可・function のコードの脆弱性・埋め込まれたシークレット、これらはすべて悪用される可能性があります。function は本質的にイベントトリガーあるいは一時的なものです。しかし攻撃者が呼び出しをハイジャックするイベントインジェクション攻撃など、不正なアクティビティの影響を受ける可能性があります。

Aqua Cloud Native Security Platform(CSP)はセキュリティリスクに対処します。このブログではリスクについて説明し、Aqua CSP が開発およびランタイムで AWS Lambda function を保護する方法を示します。

分散型であるサーバーレス技術は、悪意のある攻撃者へ十分に攻撃の余地を与え、サーバーレスアプリケーションの最大の特徴を最も危険な敵に変えます。function は、API 呼び出し・メッセージキュー・クラウドストレージなど複数のイベントソースからデータを受信します。これらのイベントソースは、攻撃対象領域を指数関数的に増加させます。

依存関係の脆弱性・公開された機密データ・過度な特権許可などのリスクの多くは、開発中に CI/CD パイプラインで軽減できます。しかし Lambda function の実行中に具体化するリスクがあり、それらを軽減するために高度なセキュリティ制御が必要です。

function の実行時間は非常に短いです。通常 function はほんの数秒、あるいは何分の1秒で実行されます。永続性が無いことで従来の攻撃シナリオから守られるため、これはセキュリティの観点からは良いことです。それでも function を悪用したり、function を踏み台として使用してクラウドアカウントの追加リソースにアクセスしたりできる攻撃オプションがあります。これらの攻撃は通常、実行時に行われるコードインジェクション技術またはシリアル化攻撃を使用します。

function のセキュリティリスクについて詳しく知りたい場合は、以前に公開されたこのブログをご覧ください。AquaCSP を使用した AWS Lambda function のランタイム保護について説明しています。

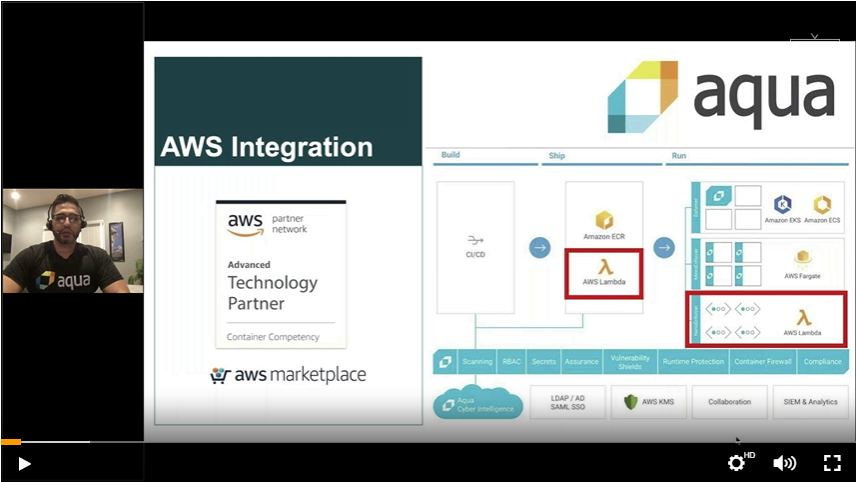

Aqua CSP は CI/CD パイプラインに統合され、開発中に AWS Lambda function コードの脆弱性・マルウェア・推奨されない設定・および埋め込まれた機密データをスキャンします。また、実行時の攻撃から AWS Lambda function を保護するために、function で実行されるべきアクティビティをホワイトリストに登録できます。

次のビデオでは Aqua の Ali Naqvi が AWS Lambda function がエンタープライズ環境にもたらす課題とリスクについて説明しています。主な攻撃対象は function のコードです。攻撃者は攻撃を開始するためのエントリポイントとして function コード内の脆弱性を悪用できます。OWASP のトップ10リストを参照して、Ali は function のセキュリティリスクのトップを説明します。これにより開発中およびリアルタイムで AWS Lambda serverless function を保護する方法を、Aqua CSP は示します。

Aqua CSP は AWS マーケットプレイスにて購入可能なため、AWS の請求にまとめることができます。「プライベートオファー」と「エンタープライズ契約」の両方に対応しています。迅速かつシームレスに Aqua CSP を購入してデプロイできます。

AWS とのパートナーシップで発表された、サーバーレスセキュリティと AWS Lambda でサーバーレスワークロードを保護する方法の詳細をご覧ください。