CVE-2021-44832:Log4j における新たな任意コード実行の脆弱性 #aqua #セキュリティ #java #cve202144832 #log4j

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

本ブログは「Aqua Security」社の技術ブログで2021年12月29日に公開された「 CVE-2021-44832: New Arbitrary Code Execution Vulnerability in Log4j 」の日本語翻訳です。

CVE-2021-44832:Log4j における新たな任意コード実行の脆弱性

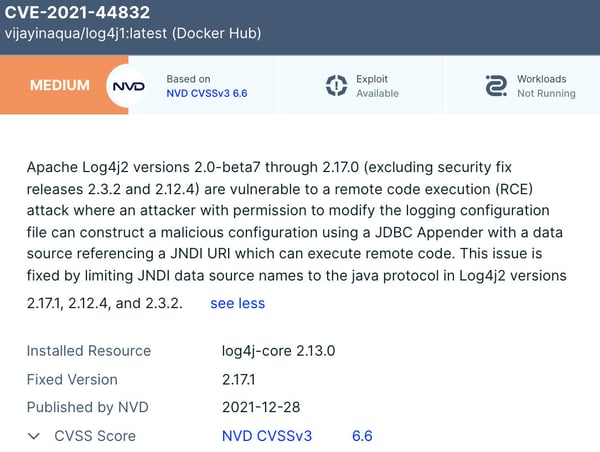

この年末年始、攻撃者は休暇を取らず、非常に人気のある Java のロギングライブラリである Log4j の複数の脆弱性を大量に悪用しています。これら脆弱性への対処が行われる中、Log4j の新たな脆弱性(CVE-2021-44832)が発見されました。この脆弱性により、攻撃者がロギング設定を変更した場合、JDBC Appender を介して任意のコードを実行される可能性があります。深刻度は 6.6 で「Medium」と評価されており、この1ヶ月足らずの間に、Log4j に発見された5つ目のセキュリティ脆弱性です。

技術的な詳細

新たに発見された CVE-2021-44832 は、ロギング設定ファイルを変更する権限を持つ攻撃者が、JNDI URI を参照するデータソースを持つ JDBC Appender を使用して不正な設定を構築し、リモートでコードを実行できる RCE(Remote code execution)攻撃を可能にします。

Log4j を利用するアプリケーションのユーザにとって幸いなことに、同プロジェクトのアドバイザリーページによると、攻撃者がこの問題を悪用することは難しいようです。悪用するための前提条件は、攻撃者がロギングシステムの設定を変更する権限を持っていることですが、これは、Log4j が使用されるほとんどのシナリオではありえません。

しかし、それが可能な場合は、攻撃者はリモートコード実行(RCE)を可能にする悪意のあるログ設定を構築することによって、自身の特権を拡大できます。

CVE-2021-44832 の影響を受ける Log4j のバージョン:

2.0-alpha7 から 2.17.0 までのすべての Log4j バージョン(2.3.2 と 2.12.4 を除く)。

CVSS スコア:

6.6(Medium)

緩和策:

CVE-2021-44832 の公開を受け、Apache は新しい Log4j のバージョン 2.17.1 をリリースしました。この問題は、Log4j2 バージョン 2.17.1、2.12.4、2.3.2 において、JNDI データソース名を java プロトコルに限定することで修正されています。

Log4j のユーザは、直ちに Log4j 2.3.2(Java 6 用)、2.12.4(Java 7 用)、または 2.17.1(Java 8 以降用)にアップグレードすることをお勧めします。Log4j 1.x は、本脆弱性の影響を受けません。

Aquaによる脆弱性の検出と緩和策

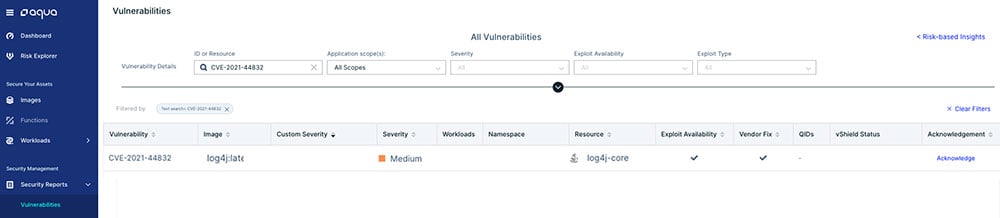

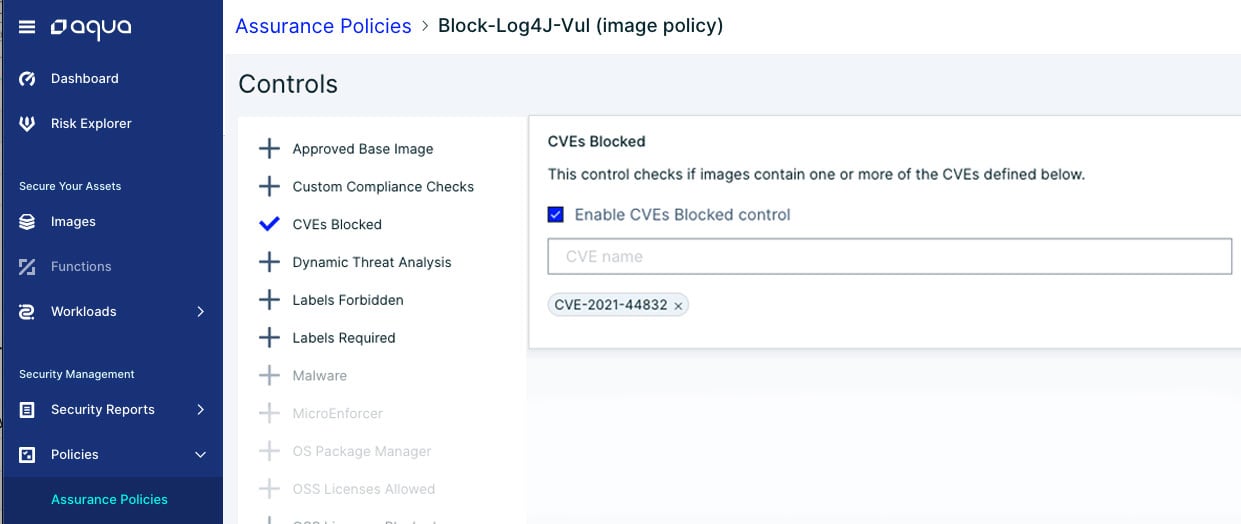

Aqua の脆弱性データベースは、発見された脆弱性に関する情報を常に更新しているため、Aqua は CVE-2021-44832 を持つワークロードを特定しブロックできます。

Aqua プラットフォームでは、お客様の環境において影響を受けているすべてのコンテナイメージとその実行中のワークロードを確認できます。

これらのワークロードを非準拠としてマークし、その実行を阻止するポリシーを作成できます。

CVE-2021-44832 が悪意のあるペイロードの実行に使用された場合、実行後に取得されたファイルの実行を防止する Aqua の Drift Prevention により、実行後のエクスプロイトを検知しブロック可能です。

Aqua の Advanced Malware Protection は、CVE-2021-44832 を悪用する攻撃者が読み込む既知の脅威を検出できます。さらに、Aqua CNDR は、クリプトマイニング、メモリ上でのプログラム実行、ホストへのエスケープなど、ペイロードによって実行される悪意のあるアクティビティを検出できます。

まとめ

Log4j の脆弱性は、インターネット上の多数のデジタルシステムに影響を与える、大規模なセキュリティメルトダウンとなり、今後数ヶ月の間、継続的に発展する可能性があります。当面のインシデント対応と修復の後、組織は将来的にこの種のリスクへ対処するため、検知と対応のプロセスをどのように強化できるかを検討する必要があります。

特に、企業がクラウドネイティブの道を歩んでいく中で、CI/CD パイプラインと本番環境のコンテナの両方において、脆弱性をより適切かつ迅速に評価、特定、修正する能力は、効果的なリスク軽減のための重要な要素であり続けているのです。