Aqua CSP CISベンチマーク

この記事は1年以上前に投稿されました。情報が古い可能性がありますので、ご注意ください。

# CISベンチマーク™認証

Center for Internet Security(CIS)は組織がサイバーセキュリティの脅威を評価するのに役立つ、いくつかのベンチマーク(客観的に評価できる基準)を提供しています。このベンチマークは、ベストプラクティスとして業界の合意を得たものをベースにしています。

Aqua CloudNative Security Platform(以下CSP)はCISベンチマークによって認証されています。

CIS Kubernetes ベンチマークを含むCISベンチマークのベストプラクティス標準と、Aqua CSPによって検査されたKubernetesクラスタを比較した結果、CISに認証されました。この比較結果により、 Aqua CSPを活用する組織は、自社の重要資産の構成をCISベンチマークのコンセサスに基づく実践基準と確実に一致させることができます。 詳細については、Aqua Securityのニュースリリースを参照してください。

CIS ベンチマークは、CISのWebサイトからPDF形式で文書をダウンロードすることが可能です。CISベンチマークには、優先度がLevel1、Level2のように区分けされています。Level1は必須、Level2はセキュリティ上重要なサービスで適用を推奨というように、文書の先頭に記述されています。

また、「XXXコマンドの実行結果に、ZZZが含まれていること」という形式で具体的に書かれています。そのため、比較的容易に現在の環境がCISベンチマークに準拠しているかを確認することが出来ます。

Aqua CSPのCISベンチマーク準拠

Aqua CSPは、ホストへ適用されるHost Assurance Policy(以下ホスト保証ポリシー)に以下のチェックを入れることが出来ます。

- Docker CIS

- Kubernetes CIS

- Linux CIS

このチェックが入れられた場合、ホストがDocker、Kubernetes、LinuxのCISベンチマークに準拠しているかを検査します。これらのベンチマークは、ホストスキャンの一部として実行されます。

-

ホスト保証ポリシーへの追加

-

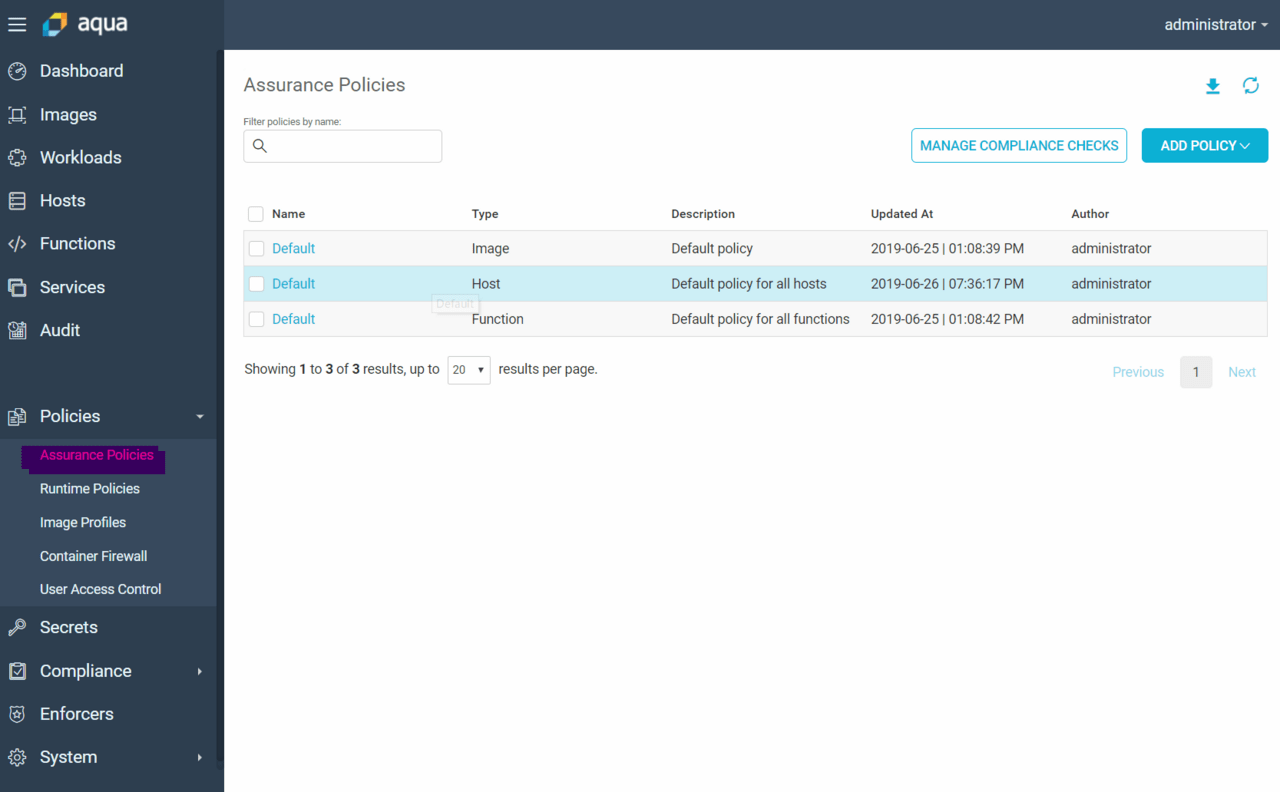

PoliciesのAssurances Policies(赤字部分)を選択します。

-

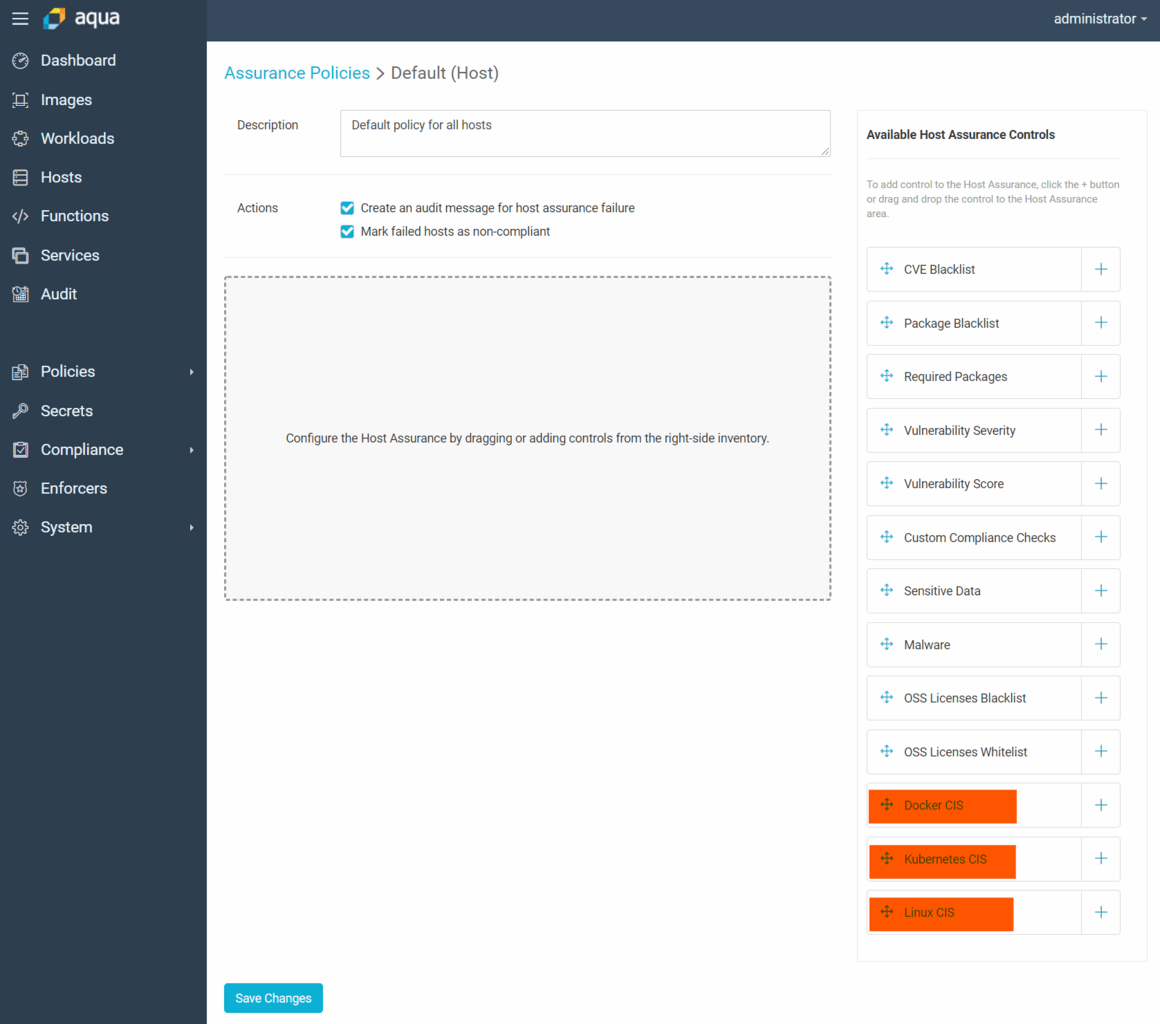

Hostを選択すると、以下の画面が表示されます。右端の赤字部分に「Docker CIS」「Kubernetes CIS」「Linux CIS」があります。

-

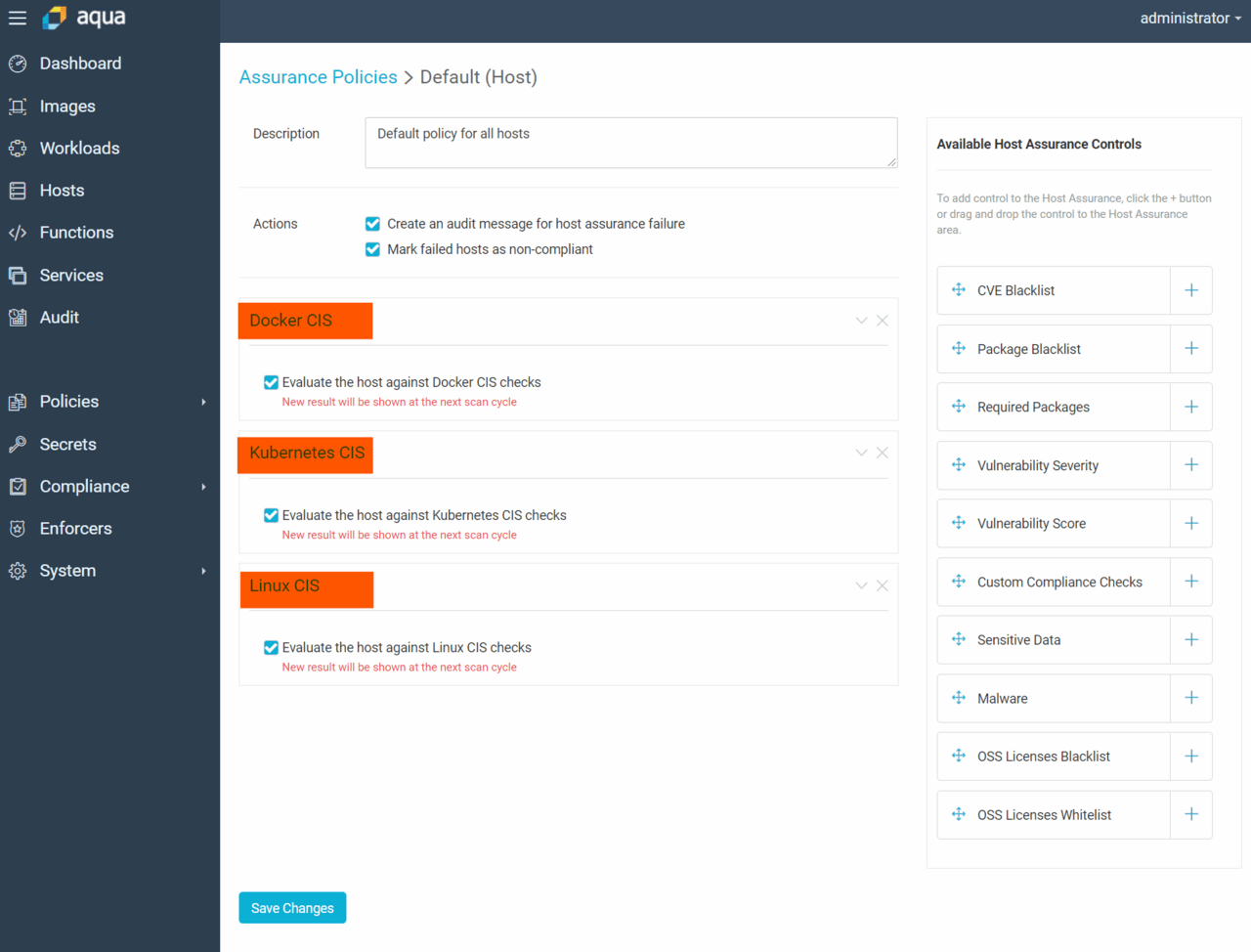

それぞれの項目の右端の「+」を押すと、ホスト保証ポリシーにCISベンチマーク(赤字部分)が追加されます。

-

「Save Changes」を押すと保存されます。

さらに、カスタムコンプライアンスチェックコントロールがホスト保証ポリシーに含まれている場合、Aquaはユーザー定義のカスタムコンプライアンスチェックを検査できます。

-

-

ランタイムポリシーへの追加

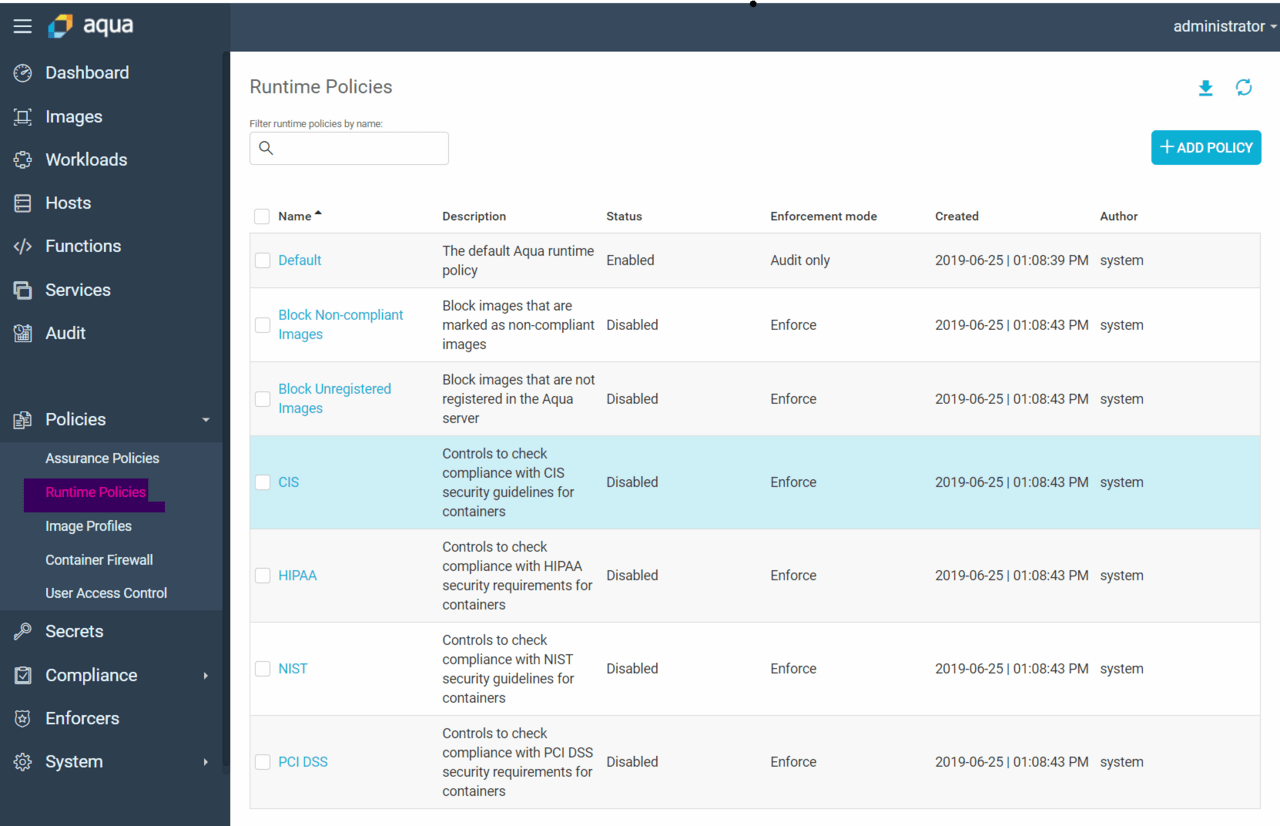

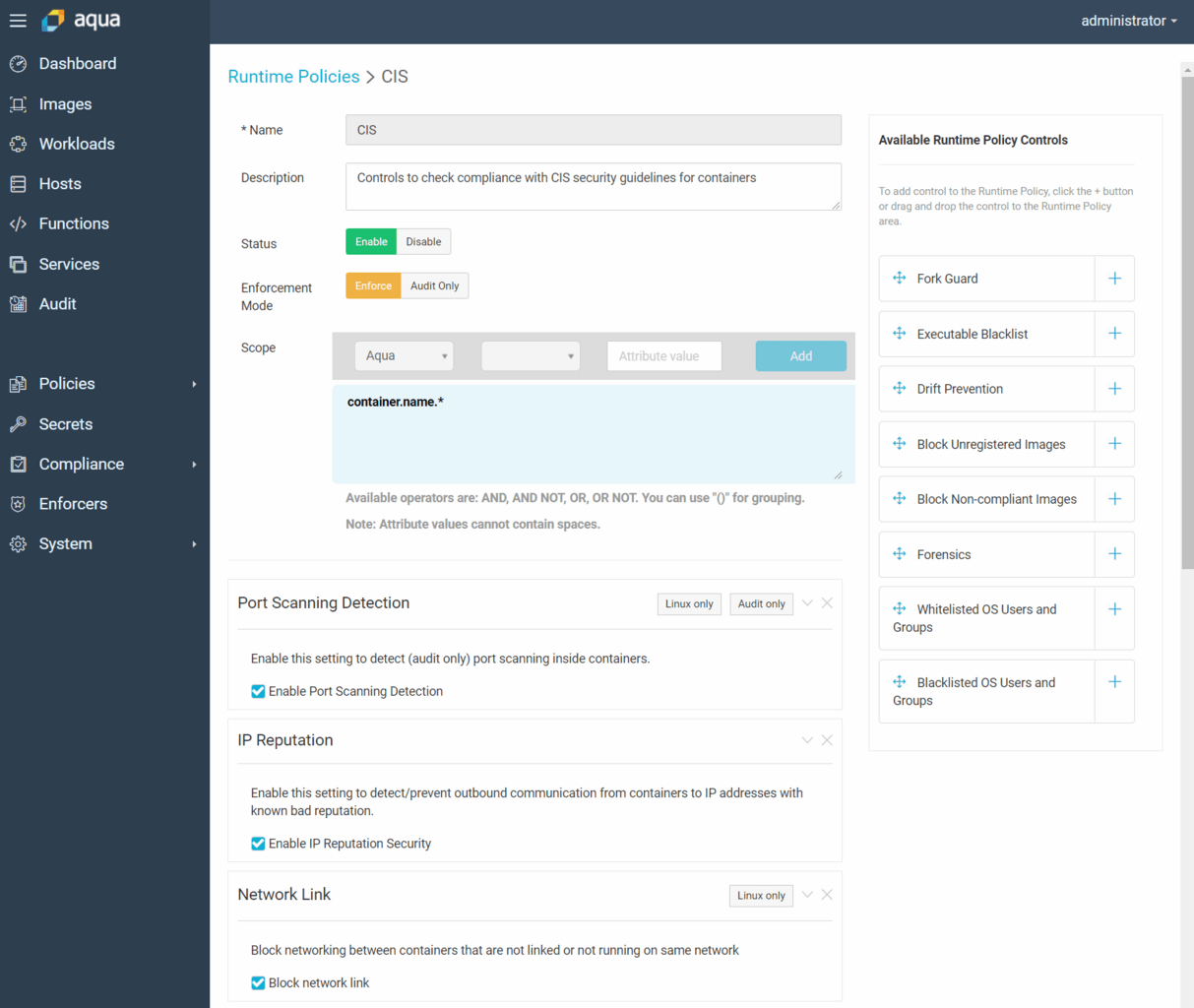

- PoliciesのRuntime Policies(赤字部分)を選択すると、以下の画面が表示されます。

- CISをチェックすると、ランタイムポリシーがCISセキュリティガイドラインに沿った動作をすることを検査できます。

- CISのリンク(青字部分)をチェックするとCISポリシーの詳細を確認することが出来ます。デフォルトでは、すべてのコンテナに対してランタイムが適用されます。

- PoliciesのRuntime Policies(赤字部分)を選択すると、以下の画面が表示されます。

備考:

- CISベンチマーク準拠テストには、コンテナが特権モードで実行されていると失敗するものが含まれます。

- Aqua CSPは、Windows OS を実行するホスト上でのCISコンプライアンスを提供していません。

CISベンチマーク検査結果の表示

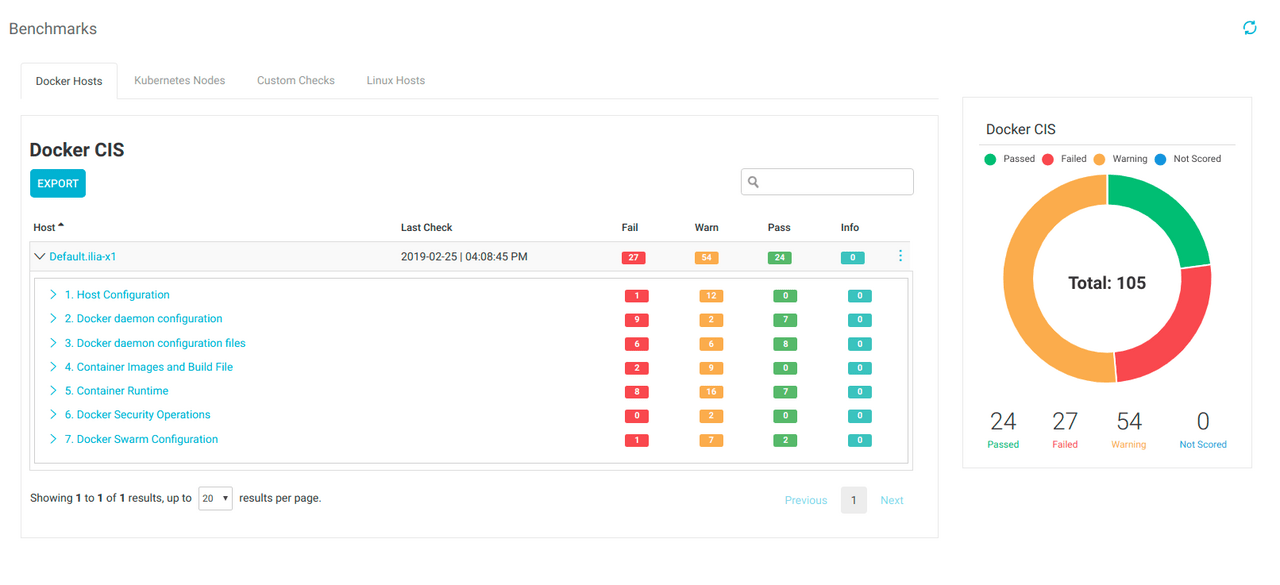

最新のCISベンチマーク準拠テストの結果は、Aqua のWeb UIで見ることができます。各ベンチマーク(ホストに関連するDockerとKubernetes)の結果は、階層的に構成されています。

- ホスト

- ベンチマークセクション(例:「ホスト構成」または「Dockerデーモンの設定」)

- 特定のテスト(以下、例)

- コンテナ用に別のパーティションが作成されていることを確認する

- 必要に応じて、デーモン全体のカスタムseccompプロファイルが適用されていることを確認する(スコアなし)

表示手順は以下のとおりです。

-

Aqua Server UIのCompliance以下のBenchmarksに移動します。この画面には、 「Docker Hosts」 「Kubernetes Nodes」「Custom Checks」「Linux Hosts」 の各タブがあります。

-

これらのタブには、対応するコントロールがホスト保証ポリシーに含まれている場合、これらのタイプのホストに対するCISベンチマークテストの結果の概要が表示されます。最新のベンチマーク準拠テストの結果、下記スコアの総数が表示されます。

- FAIL(特定のテストが準拠チェックに失敗)

- WARN(標準から逸脱している可能性あり)

- PASS(適合検査に合格)

- INFO(テストに関連する詳細情報あり)

-

ホスト名の左にある「>」をクリックし、特定のベンチマーク・セクションの左にある「>」をクリックすると、ベンチマーク・セクションの詳細と各特定のテストの結果が表示されます。

-

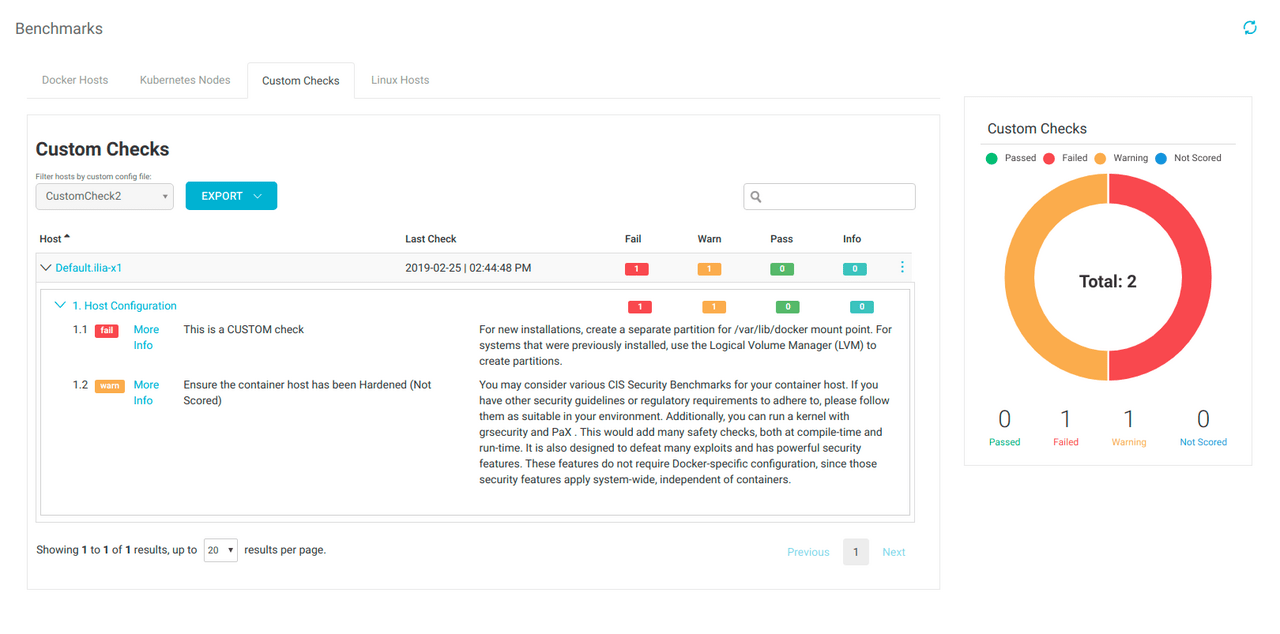

「カスタム・チェック」タブには、ホスト上で実行されたカスタム・コンプライアンス・チェックのサマリーが表示されます。このタブは、ホスト保証ポリシーに「カスタム・コンプライアンス・チェック」コントロールが含まれている場合に表示されます。

CISベンチマーク結果のエクスポート

Docker CISベンチマークコンプライアンスレポートやKubernetes CISコンプライアンスレポートをダウンロードできます。レポートはCSV形式でエクスポートされます。

すべてのホストのレポートをダウンロードするには、見出し(Docker CISまたはKubernetes CISタブ)の右側に表示されるEXPORTアイコンをクリックします。

特定のホストのみのレポートをダウンロードするには、ホスト名の行の右端にある3つの縦のドットをクリックし、 「Export to CSV」 をクリックします。

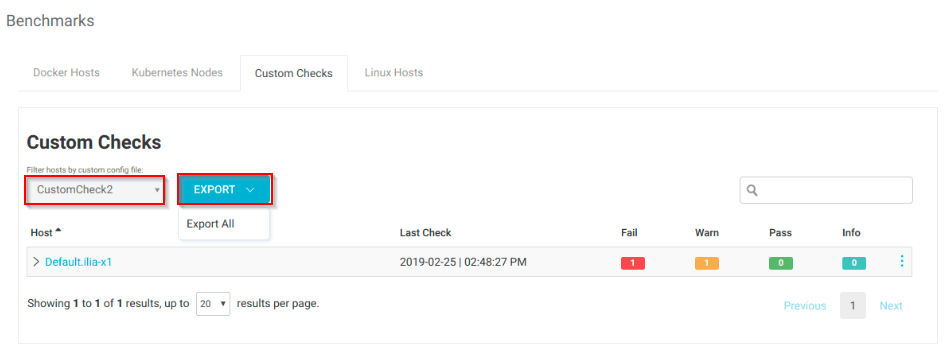

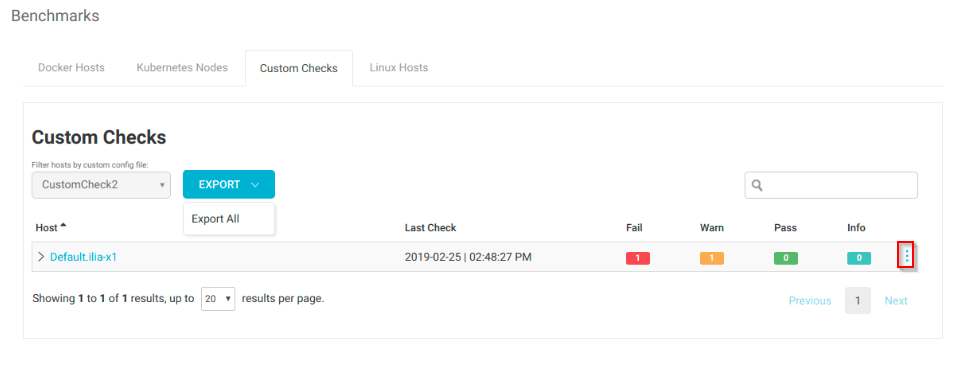

カスタムコンプライアンスチェック結果のエクスポート

カスタムコンプライアンスチェックがホスト保証ポリシーのコントロールとして含まれている場合、カスタムコンプライアンスチェックの結果をファイルにエクスポートできます。特定のホスト、選択した(フィルタ)ホスト、またはすべてのホストの結果をエクスポートできます。

特定のホストの結果をエクスポートするには、そのホストのオプション・メニュー(リスト内のホスト行の末尾)をクリックし、「EXPORT」を選択します。

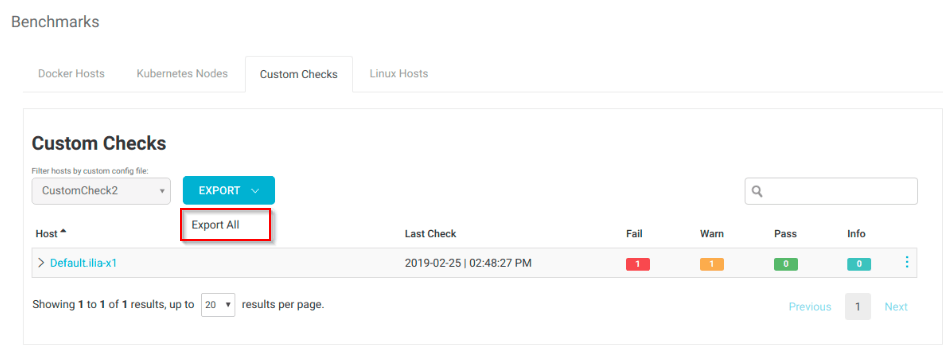

特定のカスタム・ベンチマーク・ファイルでチェックされたすべてのホストの結果をエクスポートするには、フィルタ・ボックスでカスタム・ファイルを選択し、 「EXPORT」 をクリックします。

カスタム・ベンチマーク・ファイルに関係なく、すべてのホストのすべての結果をエクスポートするには、EXPORTの下に展開される「EXPORT ALL」をクリックします。

おわりに

Aqua CSPには、CISベンチマークの定義が予め含まれています。この設定を有効にすることで、簡単にCISベンチマーク準拠の環境を維持することが出来ます。まずセキュリティポリシーの一環として、CISベンチマークを利用してはいかがでしょうか。